comienzo

comienzo

El ataque del 51% a Bitcoin a veces genera preocupación en la comunidad. Estos temores no son infundados. De hecho, aunque hasta la fecha no se ha producido ningún ataque de este tipo, ya hemos sido testigos de cómo más del 50% de la potencia informática está controlada por el grupo minero. Ghash.io en 2014.

Aunque el término «ataque del 51%» es bien conocido, su mecanismo y sus consecuencias a menudo se malinterpretan. En este artículo te ofrecemos una explicación sencilla y a la vez detallada de lo que supone un ataque del 51% a Bitcoin. Analizamos cómo funciona, sus objetivos, sus limitaciones y las estrategias para prevenir y responder a dicha amenaza.

Un ataque del 51% es un escenario en el que un actor malintencionado o un grupo coordinado de actores malintencionados controla más de la mitad del poder minero de la red Bitcoin (hashrate). Esta situación presenta un riesgo, ya que permite al atacante manipular la cadena de bloques negándose a integrar los bloques de otros mineros. Cuando un actor malintencionado se encuentra en esta situación y abusa de su posición dominante para llevar a cabo acciones fraudulentas, hablamos de un ataque del 51%.

Los objetivos de un ataque del 51% contra Bitcoin pueden variar, pero generalmente están motivados por las ganancias o el deseo de dañar el sistema.

En primer lugar, un atacante que controla más de la mitad de la potencia informática de la red está en condiciones de hacer lo que se denomina «doble gasto». En otras palabras, puede utilizar la misma cantidad de bitcoins (UTXO) en varias transacciones diferentes, lo que priva a los destinatarios de las mismas para enriquecerse con las contrapartes de estas transacciones.

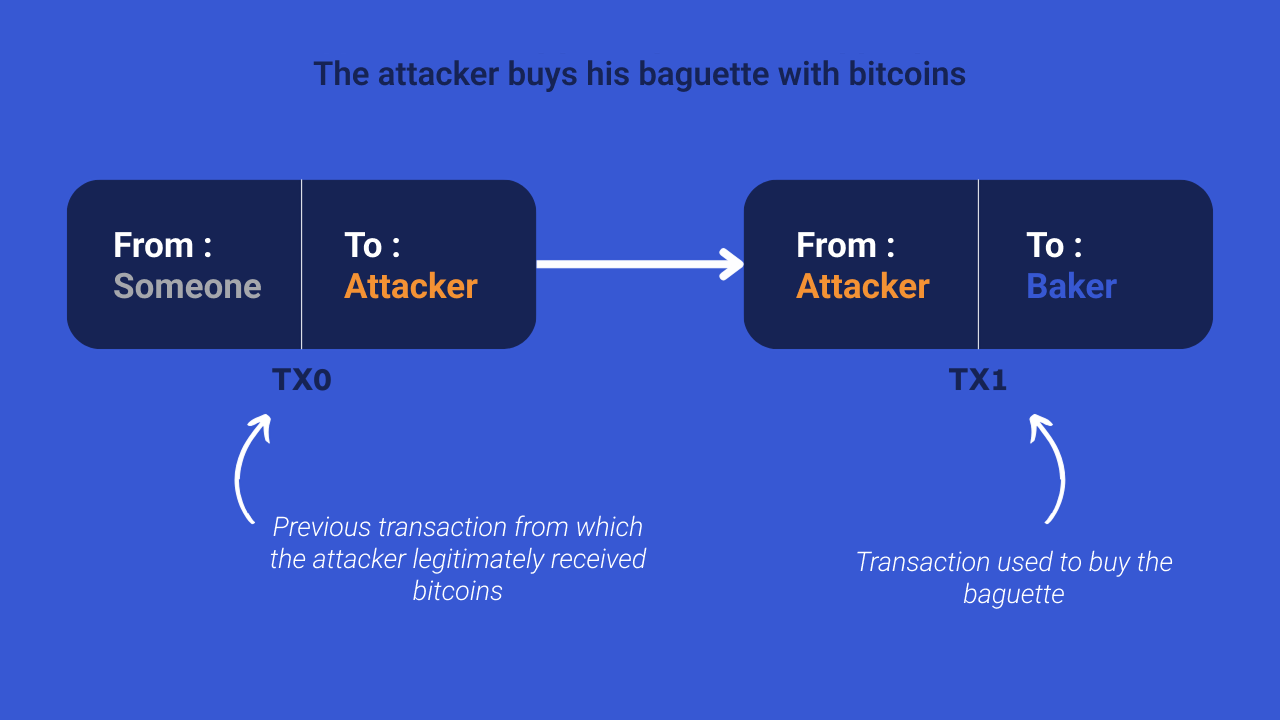

Para entender completamente el proceso de doble gasto, tomemos el ejemplo de un atacante que va a un panadero a comprar una baguette en BTC. Completa una transacción de pago legítima y, a continuación, recupera su varita.

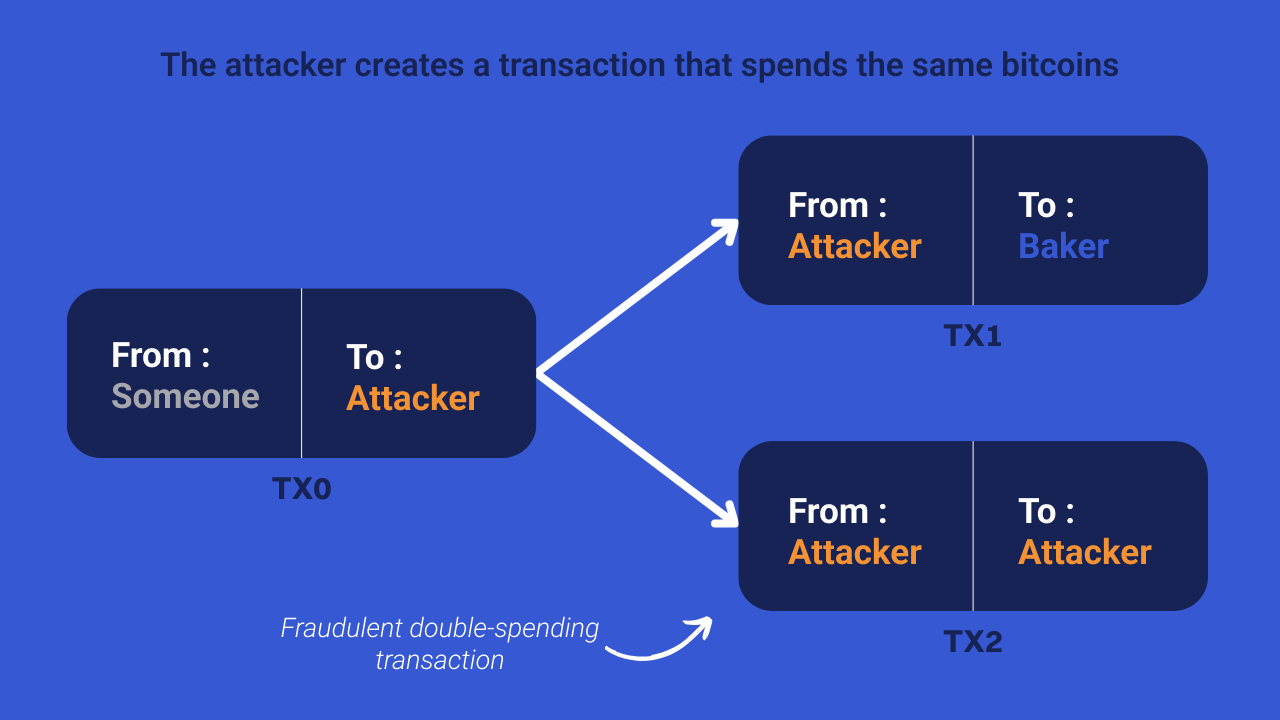

El atacante generará entonces una segunda transacción, compitiendo con la utilizada para comprar la varita. Esta nueva transacción reutiliza los mismos bitcoins, pero esta vez los envía a una dirección de recepción que pertenece al atacante.

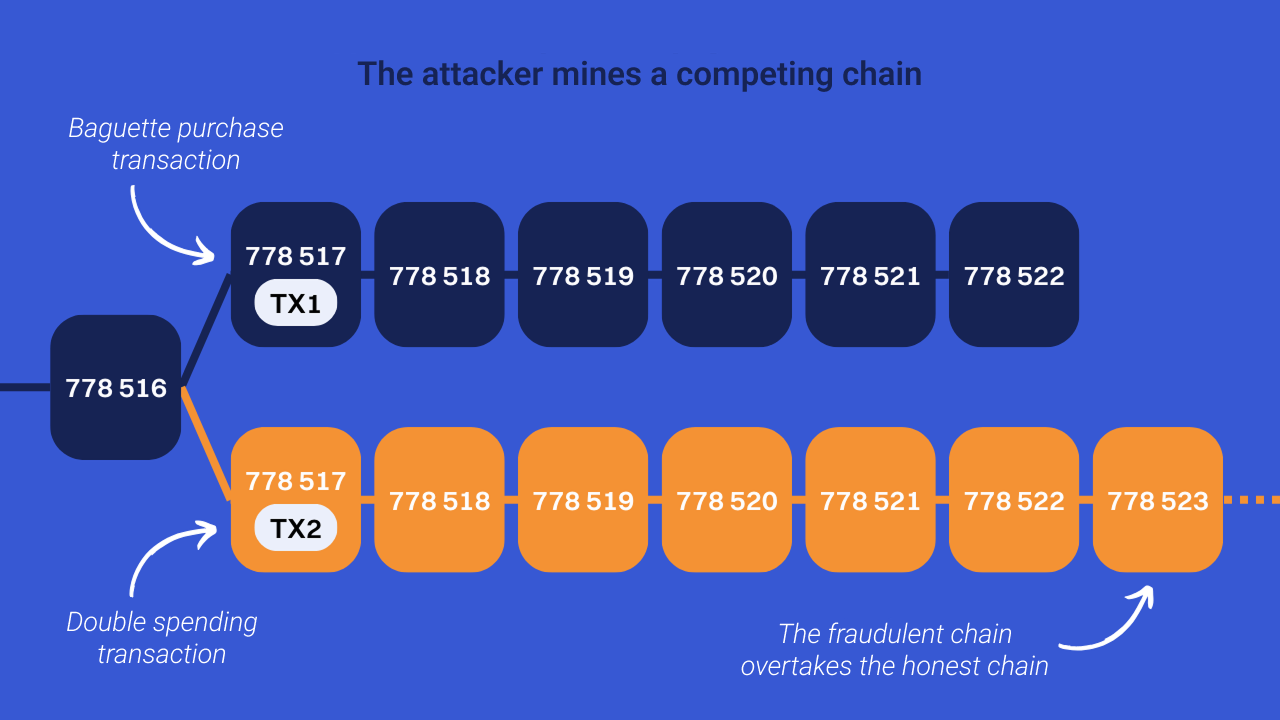

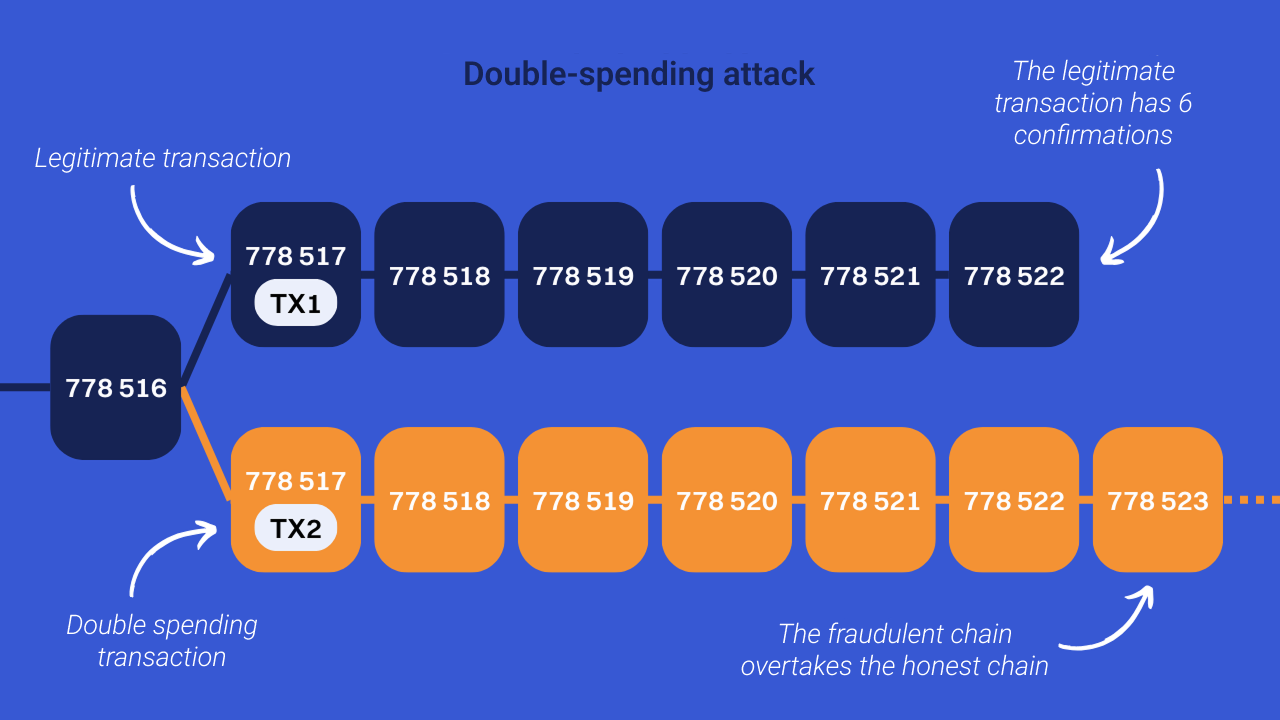

Normalmente, siendo la transacción inicial la primera incluida en un bloque, la segunda transacción (fraudulenta) no debe confirmarse. Para lograr sus objetivos, el atacante intentará cancelar el bloque que contiene la transacción legítima extrayendo su propio bloque que incluye la transacción fraudulenta. Así que esto creará dos canales que compiten entre sí.

Para hacer prevalecer la cadena que contiene la transacción fraudulenta, el atacante debe extraer nuevos bloques sobre los suyos para superar la cadena honesta y provocar una reorganización de los nodos. Esta reorganización en varios bloques es posible gracias al dominio del atacante sobre el hashrate global. Por lo tanto, puede socavar una cadena que podría superar a la producida por otros mineros. Si esto sucede, los nodos aceptarán la cadena fraudulenta, ya que representa la cadena de bloques más larga (con la mayor cantidad de trabajo acumulado).

Si este escenario tiene éxito, el atacante logra recuperar los bitcoins gastados en la compra de la baguette sin tener que devolverla al panadero. En resumen, obtiene su varita gratis (la varita y el dinero para la varita).

Además de esta operación de doble gasto, el atacante también podría aprovechar su posición con más del 50% del hashrate para interrumpir el funcionamiento normal de Bitcoin censurando las transacciones. Dado que tiene el poder de aceptar únicamente los bloques que él mismo extraiga y tener una cadena con más trabajo acumulado, puede decidir arbitrariamente no incluir determinadas transacciones en la cadena de bloques.

Es importante entender que los riesgos asociados con un ataque del 51% contra Bitcoin se limitan principalmente a estas dos consecuencias: el doble gasto y la censura. Contrariamente a la creencia popular, un ataque de este tipo no permite romper irremediablemente la innovación de Satoshi, ni superar el límite de 21 millones de bitcoins creándolos ex nihilo, ni robar los bitcoins de otros usuarios. El impacto de este ataque afecta únicamente a las transacciones futuras y no permite modificar las transacciones pasadas.

En el caso del doble gasto, como explicamos, el atacante solo puede actuar sobre sus propias transacciones. Por lo tanto, en nuestro ejemplo, el atacante podría haber recuperado los bitcoins que gastó en la panadería, pero solo esa transacción se vería afectada.

Además, llevar a cabo un ataque del 51% requiere una potencia informática colosal, lo que hace que su coste sea prohibitivo para la mayoría de los actores. Estos costos incluyen la adquisición masiva de ordenadores especializados, denominados «ASIC» (Circuito integrado para aplicaciones específicas), fuentes de energía importantes, locales para alojarlos y personal para mantenerlos. Dada la tasa de hash actual de Bitcoin, un ataque de este tipo, además de ser extremadamente caro, podría tener limitaciones físicas, como la capacidad de producción de los ASIC o la disponibilidad de energía en la Tierra.

Además, un ataque del 51% no es un acto aislado. Para que sea efectivo, debe mantenerse en el tiempo, debido al proceso de confirmación de la transacción. Se requieren varias confirmaciones (normalmente 6) para que una transacción se considere inalterable. Por lo tanto, para hacer un gasto doble, el atacante debe mantener el control sobre la mayor parte de la potencia informática durante un tiempo suficiente para superar el número de confirmaciones esperado por las víctimas.

Si el objetivo del atacante es la censura, debe mantener el dominio mientras quiera censurar. Tan pronto como comience a fallar, el atacante ya no podrá superar a los bloques rivales, que no censuran.

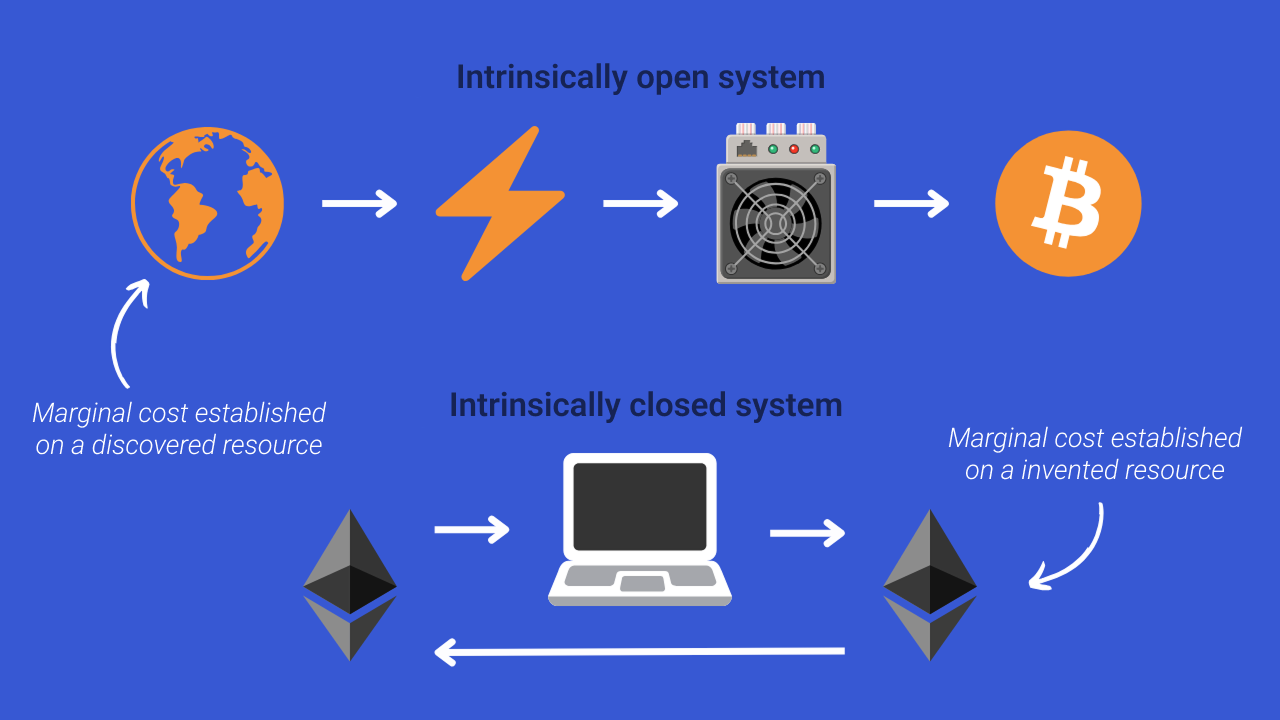

Esta dificultad adicional para mantener el ataque a lo largo del tiempo es específica de las criptomonedas que operan sobre la base de un consenso de prueba de trabajo. En el caso de un ataque del 51% contra un sistema de prueba de participación (como Ethereum), no es posible desalojar al atacante de forma natural, ya que el coste marginal de multiplicar los votos se establece sobre el mismo recurso que el que se concede como recompensa por la producción de bloques. Sin embargo, cabe señalar que la prueba de participación permite reducir la rentabilidad de un ataque de este tipo.

Como habrá comprendido, un ataque del 51% contra Bitcoin es fácilmente detectable, complejo y caro de ejecutar, lo que supone un beneficio relativamente limitado para el atacante. Según la teoría de juegos, es mucho más rentable desde el punto de vista económico para un minero participar honestamente en la red Bitcoin que intentar un ataque de este tipo. Al participar honestamente, un minero recibe recompensas en bitcoins por cada bloque validado, lo que representa un ingreso estable y bastante predecible. Por otro lado, un ataque del 51% requiere grandes inversiones en equipo y energía, pero el atacante no tiene ninguna garantía de que se beneficie de esta operación. Además, la pérdida de confianza resultante del ataque podría provocar una caída del valor de Bitcoin, disminuyendo así el valor de las posibles recompensas que obtenga el atacante.

Por eso es extremadamente improbable que un actor racional emprenda un ataque de este tipo. Sin embargo, si se produjera y se mantuviera en el tiempo, existen varios mecanismos de defensa que permiten a los usuarios honestos contrarrestar este ataque.

➤ Obtenga más información sobre cómo funciona la prueba de trabajo.

Prevenir un ataque del 51% contra Bitcoin implica principalmente aumentar y descentralizar la potencia informática de la red. Como explicamos, un ataque de este tipo requiere controlar más del 50% de la potencia minera. Por lo tanto, para lograrlo, el atacante tiene 2 opciones:

La descentralización de la minería hace que la primera opción sea más compleja para el atacante. Si una sola empresa minera importante poseyera el 50% de la potencia informática, sería relativamente fácil para una autoridad, como el gobierno de los EE. UU., tomar el control de esa empresa. Por otro lado, si la potencia minera se distribuye entre cientos de empresas de diferentes países, la tarea se vuelve considerablemente más compleja. La descentralización de la minería, entre varias empresas, países e individuos, es, por lo tanto, una importante medida preventiva.

En segundo lugar, el aumento de la potencia informática dificulta la segunda opción. Cuanto mayor sea la tasa de hash, más complejo será para un atacante producir suficientes máquinas para superar la tasa de hash existente.

Otra faceta importante de la prevención radica en educar a los usuarios de Bitcoin, como estamos haciendo a través del blog. Entendiendo Bitcoin. Un usuario que conserva sus bitcoins (autocustodia) y tiene su propio nodo completo está protegido contra cualquier manipulación indebida y puede elegir las reglas de consenso que desee apoyar a través de su actividad económica.

Aunque los mineros desempeñan un papel crucial en el sistema Bitcoin, en última instancia son los usuarios, a través de su actividad económica, quienes tienen el poder de decisión. Si un actor lograra mantener de forma sostenible un ataque del 51% con el objetivo de censurar, naturalmente podría quedar desalojado por el mercado. De hecho, los usuarios censurados, ante la imposibilidad de ver confirmadas sus transacciones, aumentarán sus comisiones de transacción. Este aumento de las tarifas funciona como un mecanismo para contrarrestar la censura. Esto alienta a los mineros honestos a utilizar un hashrate que sea suficiente para confirmar las transacciones censuradas y así restablecer el funcionamiento normal de la red.

También sería posible realizar cambios a través de un hard fork para rechazar los bloqueos del atacante. En la hipótesis más extrema, incluso se podría considerar un cambio en el algoritmo de prueba de trabajo para neutralizar al instante al atacante y dejar obsoleta toda su potencia de cálculo. Su enorme inversión en máquinas mineras resultaría entonces inútil. Adoptar una solución de este tipo solo sería una medida temporal, lejos de ser ideal, ya que tendría el efecto de reducir la seguridad de Bitcoin a corto plazo. Pero esta simple amenaza por parte de los operadores de nodos por sí sola puede ser suficiente para disuadir a un actor malintencionado de lanzar un ataque de este tipo. Se trata de un juego disuasorio similar a un UASF (Soft Fork activado por el usuario), donde la mayoría económica entra en juego para apoyar la utilidad del dinero.

➤ Obtenga más información sobre los juegos de poder en Bitcoin.

El ataque del 51% a menudo se sobreestima en Bitcoin. No solo es muy complejo de configurar y mantener a lo largo del tiempo, sino que los beneficios potenciales para el atacante también son escasos e inciertos. De hecho, si se produjera tal situación, no permitiría al atacante robar bitcoins fuera de sus transacciones personales ni crear monedas desde cero.

Básicamente, este ataque permite dos cosas: el doble gasto (exclusivamente de una transacción que el propio atacante propagó) y la censura de ciertas transacciones. Además, este tipo de ataque se detecta con bastante facilidad y hay muchas formas de contrarrestarlo.

Si bien es apropiado trabajar en la descentralización de la potencia informática para evitar este tipo de ataques, tampoco se debe esgrimir como una fatalidad que destruiría Bitcoin de la noche a la mañana.