Start

Start

Der 51-prozentige Angriff auf Bitcoin gibt in der Community manchmal Anlass zur Sorge. Diese Befürchtungen sind nicht unbegründet. Obwohl es bis heute keine derartigen Angriffe gegeben hat, haben wir bereits beobachtet, dass über 50% der Rechenleistung vom Miningpool kontrolliert werden. Ghash.io im Jahr 2014.

Obwohl der Begriff „51-%-Angriff“ allgemein bekannt ist, werden sein Mechanismus und seine Folgen oft missverstanden. In diesem Artikel bieten wir Ihnen eine einfache und gleichzeitig detaillierte Erklärung, was ein 51-%-Angriff auf Bitcoin beinhaltet. Wir schauen uns an, wie es funktioniert, welche Ziele es hat, welche Grenzen es hat und welche Strategien es gibt, um einer solchen Bedrohung vorzubeugen und darauf zu reagieren.

Ein 51-%-Angriff ist ein Szenario, in dem ein böswilliger Akteur oder eine koordinierte Gruppe von böswilligen Akteuren mehr als die Hälfte der Mining-Leistung (Hashrate) des Bitcoin-Netzwerks kontrolliert. Diese Situation stellt ein Risiko dar, da sie es dem Angreifer ermöglicht, die Blockchain zu manipulieren, indem er sich weigert, die Blöcke anderer Miner zu integrieren. Wenn sich ein böswilliger Akteur in dieser Situation befindet und seine marktbeherrschende Stellung missbraucht, um betrügerische Handlungen durchzuführen, sprechen wir von einem 51-prozentigen Angriff.

Die Ziele eines 51-prozentigen Angriffs auf Bitcoin können unterschiedlich sein, aber sie sind im Allgemeinen vom Gewinn oder dem Wunsch motiviert, dem System zu schaden.

Erstens ist ein Angreifer, der mehr als die Hälfte der Rechenleistung des Netzwerks kontrolliert, in der Lage, sogenannte „doppelte Ausgaben“ zu tätigen. Mit anderen Worten, es kann dasselbe Stück Bitcoin (UTXO) für mehrere verschiedene Transaktionen verwenden und so Empfänger ausrauben, um an den Gegenparteien dieser Transaktionen reich zu werden.

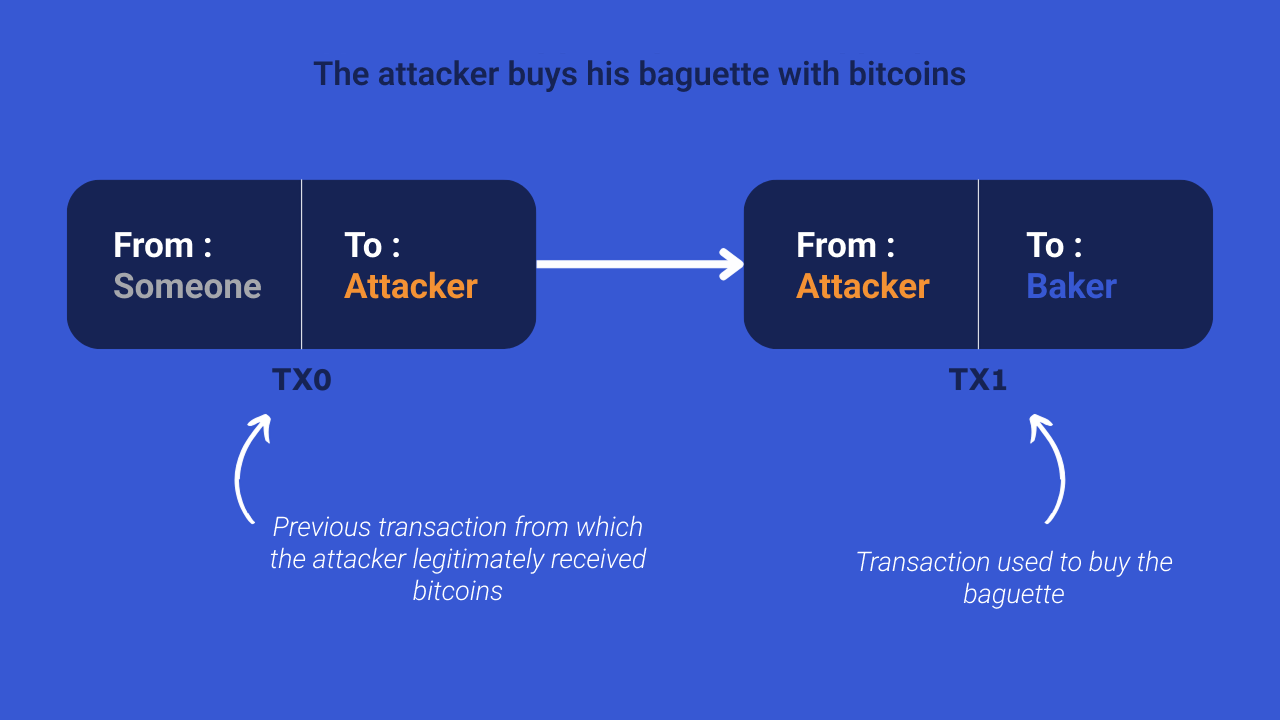

Um den Prozess der doppelten Ausgaben vollständig zu verstehen, nehmen wir das Beispiel eines Angreifers, der zu einem Bäcker geht, um ein Baguette in BTC zu kaufen. Er schließt eine legitime Zahlungstransaktion ab und bekommt dann seinen Zauberstab zurück.

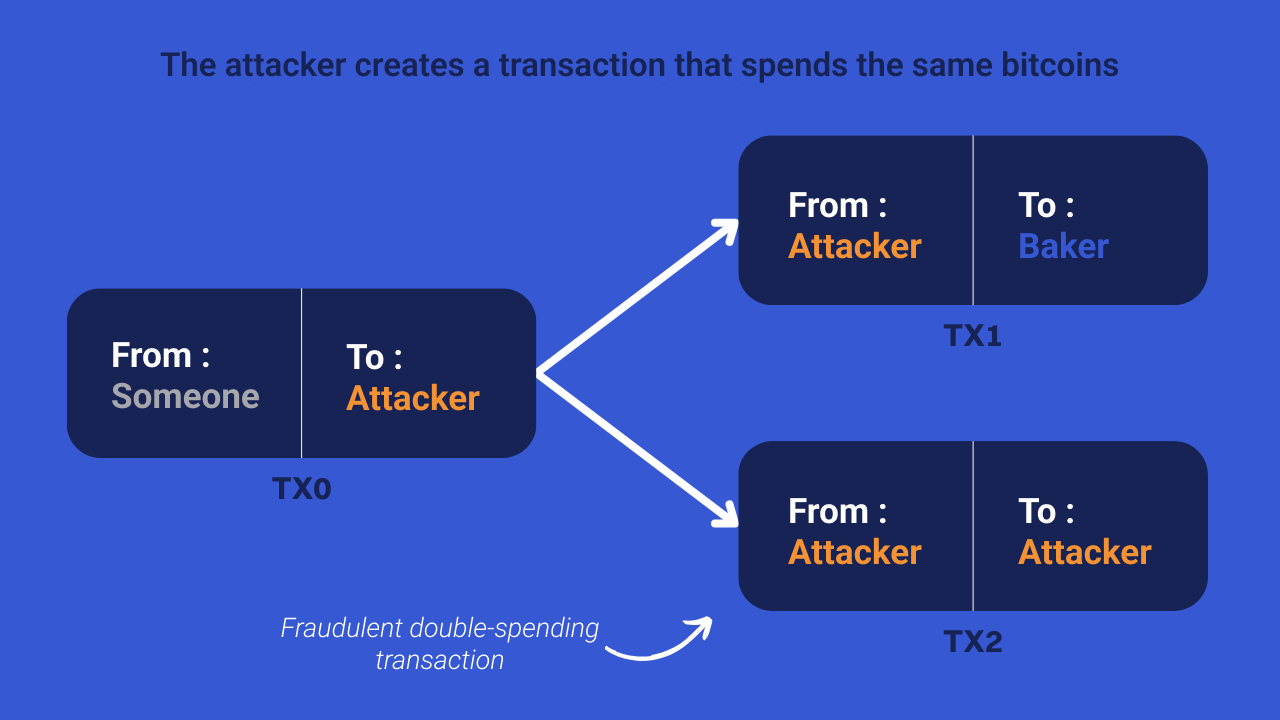

Der Angreifer generiert dann eine zweite Transaktion, die mit der Transaktion konkurriert, mit der der Zauberstab gekauft wurde. Bei dieser neuen Transaktion werden dieselben Bitcoins wiederverwendet, aber dieses Mal werden sie an eine Empfangsadresse gesendet, die dem Angreifer gehört.

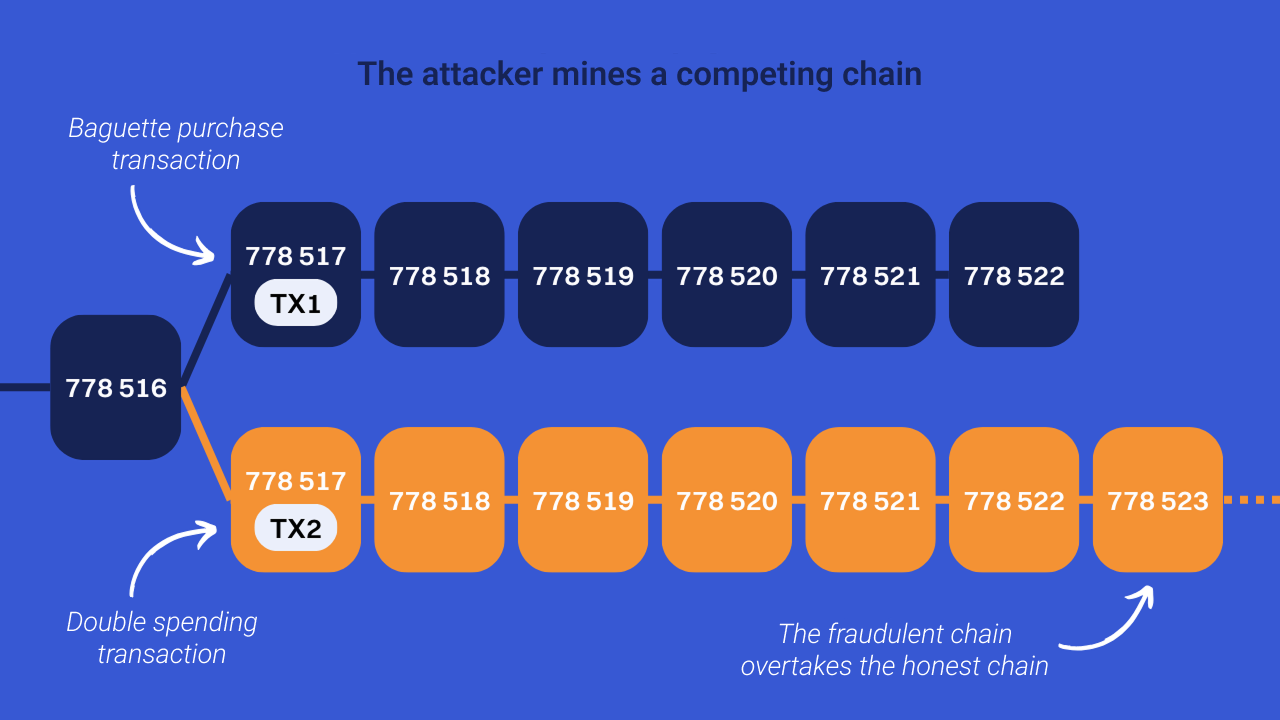

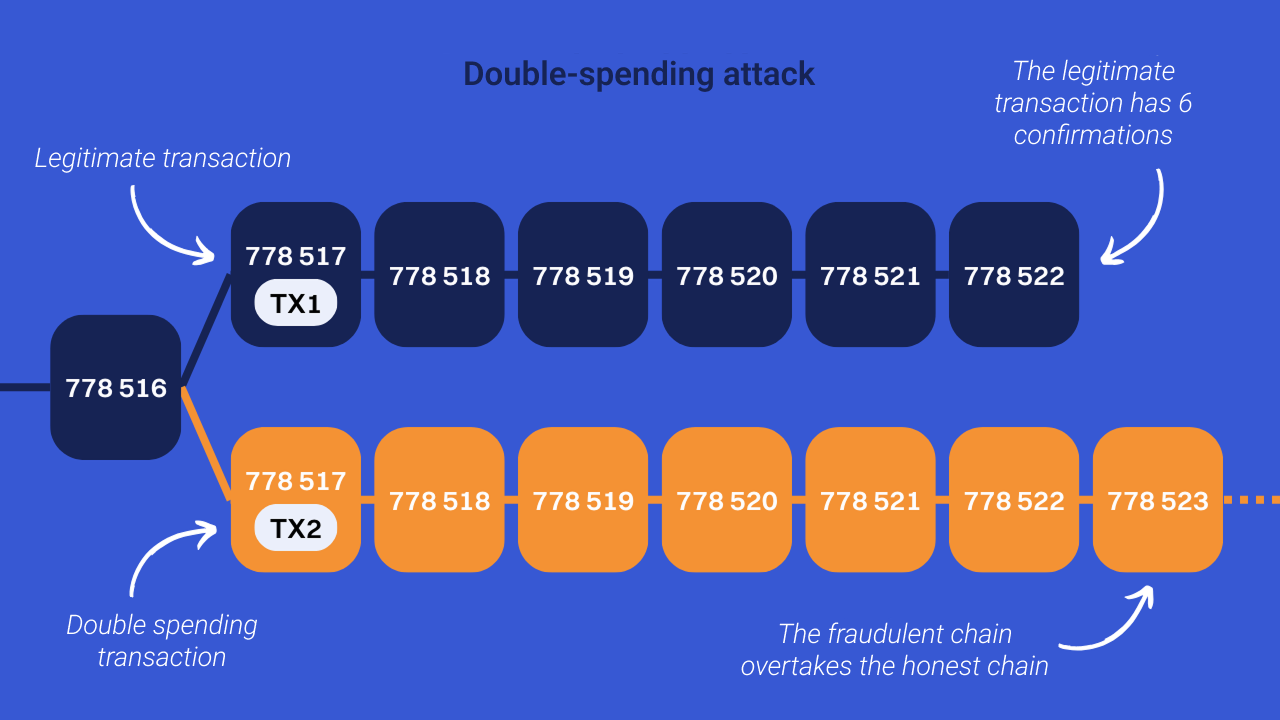

Normalerweise ist die erste Transaktion die erste, die in einem Block enthalten ist, und die zweite (betrügerische) Transaktion sollte nicht bestätigt werden. Um seine Ziele zu erreichen, versucht der Angreifer, den Block, der die legitime Transaktion enthält, aufzuheben, indem er seinen eigenen Block, der die betrügerische Transaktion enthält, ausnutzt. Dadurch entstehen also zwei konkurrierende Kanäle.

Damit sich seine Kette, die die betrügerische Transaktion enthält, durchsetzen kann, muss der Angreifer zusätzlich zu seinen eigenen Blöcken neue Blöcke abbauen, um die ehrliche Kette zu überwinden und eine Reorganisation der Knoten zu bewirken. Diese Reorganisation über mehrere Blöcke hinweg wird durch die Dominanz des Angreifers über die globale Hashrate ermöglicht. Auf diese Weise kann eine Kette untergraben werden, die möglicherweise die von anderen Minern erzeugte Kette übertreffen kann. In diesem Fall akzeptieren die Nodes die betrügerische Kette, da sie die längste Blockchain darstellt (mit der am meisten gesammelten Arbeit).

Wenn dieses Szenario erfolgreich ist, gelingt es dem Angreifer, die für den Kauf des Baguettes ausgegebenen Bitcoins zurückzugewinnen, ohne es an den Bäcker zurückgeben zu müssen. Kurz gesagt, er bekommt seinen Zauberstab kostenlos (den Zauberstab und das Geld für den Zauberstab).

Abgesehen von dieser Doppelausgabeoperation könnte der Angreifer auch seine Position mit mehr als 50% der Hashrate nutzen, um das normale Funktionieren von Bitcoin zu stören, indem er Transaktionen zensiert. Da er die Macht hat, nur Blöcke zu akzeptieren, die er selbst abbaut, während er gleichzeitig eine Kette mit mehr angesammelter Arbeit hat, kann er willkürlich entscheiden, bestimmte Transaktionen nicht in die Blockchain aufzunehmen.

Es ist wichtig zu verstehen, dass die Risiken, die mit einem 51-prozentigen Angriff auf Bitcoin verbunden sind, hauptsächlich auf diese beiden Konsequenzen beschränkt sind: doppelte Ausgaben und Zensur. Entgegen der landläufigen Meinung ermöglicht es ein solcher Angriff nicht, Satoshis Innovation unwiederbringlich zu brechen, das Limit von 21 Millionen Bitcoins zu überschreiten, indem man sie aus dem Nichts erstellt, oder die Bitcoins anderer Nutzer zu stehlen. Die Auswirkungen dieses Angriffs betreffen nur zukünftige Transaktionen und es ist nicht möglich, vergangene Transaktionen zu ändern.

Im Falle doppelter Ausgaben kann der Angreifer, wie wir bereits erklärt haben, nur auf seine eigenen Transaktionen reagieren. In unserem Beispiel hätte der Angreifer also die Bitcoins, die er beim Bäcker ausgegeben hat, zurückerhalten können, aber nur diese Transaktion wäre betroffen.

Darüber hinaus erfordert die Durchführung eines 51-prozentigen Angriffs eine enorme Rechenleistung, sodass die Kosten für die meisten Akteure unerschwinglich sind. Zu diesen Kosten gehört auch die massive Anschaffung von Spezialcomputern, sogenannten „ASICs“ (Anwendungsspezifische integrierte Schaltung), wichtige Energiequellen, Räumlichkeiten für ihre Unterbringung und eine Belegschaft, die sie instand hält. Angesichts der aktuellen Hashrate auf Bitcoin könnte ein solcher Angriff nicht nur extrem teuer sein, sondern auch auf physische Einschränkungen stoßen, wie z. B. die Produktionskapazität von ASICs oder die Verfügbarkeit von Energie auf der Erde.

Darüber hinaus ist ein Angriff von 51% keine einmalige Handlung. Um wirksam zu sein, muss es aufgrund des Transaktionsbestätigungsprozesses im Laufe der Zeit beibehalten werden. Damit eine Transaktion als unveränderlich betrachtet wird, sind mehrere Bestätigungen (in der Regel 6) erforderlich. Um einen doppelten Aufwand zu tätigen, muss der Angreifer daher so lange die Kontrolle über den Großteil der Rechenleistung behalten, um die Anzahl der von den Opfern erwarteten Bestätigungen zu überschreiten.

Wenn das Ziel des Angreifers Zensur ist, sollte er die Dominanz so lange aufrechterhalten, wie er zensieren möchte. Sobald sie ins Wanken gerät, können die konkurrierenden Blöcke, die nicht zensieren, vom Angreifer nicht mehr übertroffen werden.

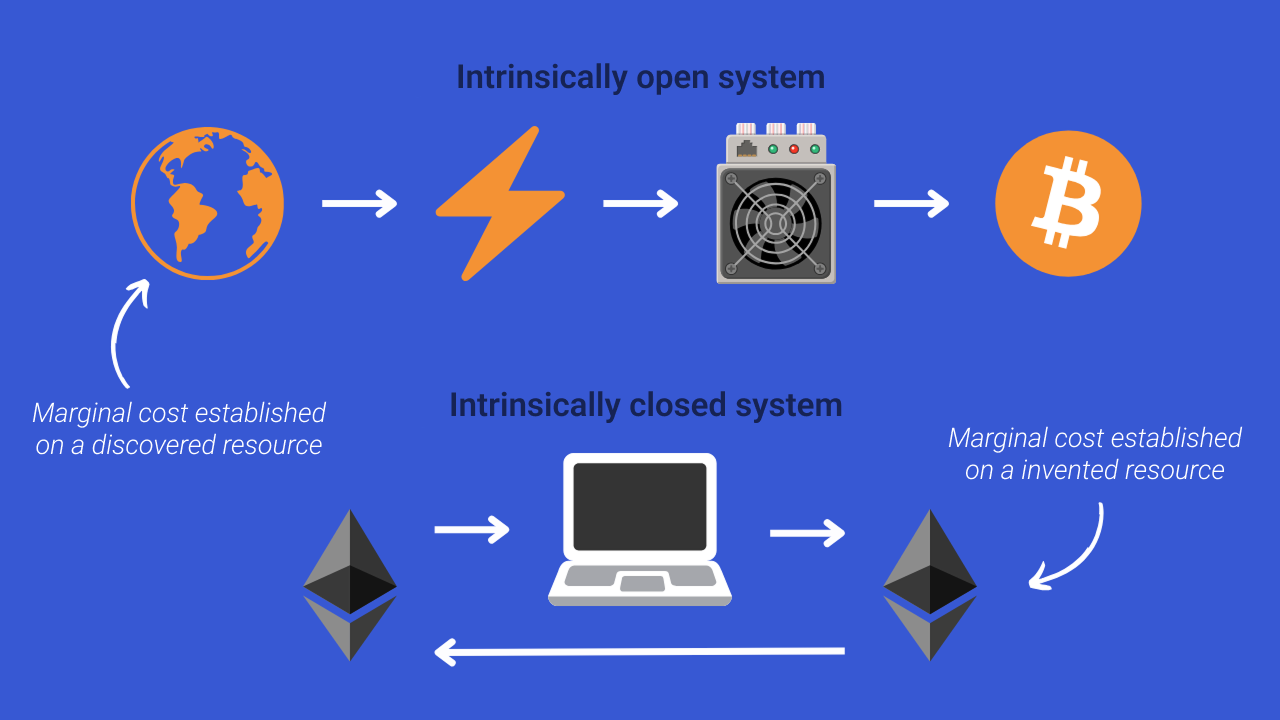

Diese zusätzliche Schwierigkeit, den Angriff im Laufe der Zeit aufrechtzuerhalten, ist spezifisch für Kryptowährungen, die auf der Grundlage eines Proof-of-Work-Konsenses operieren. Bei einem 51-prozentigen Angriff auf ein Proof-of-Stake-System (wie Ethereum) ist es nicht möglich, den Angreifer auf natürliche Weise zu vertreiben, da die Grenzkosten für die Vervielfachung der Stimmen auf derselben Ressource berechnet werden wie die, die als Belohnung für die Produktion von Blöcken gewährt wird. Es sollte jedoch beachtet werden, dass Proof of Stake es ermöglicht, die Rentabilität eines solchen Angriffs zu verringern.

Wie Sie sicher verstanden haben, ist ein 51-prozentiger Angriff auf Bitcoin leicht zu erkennen, komplex und teuer in der Ausführung, was für den Angreifer einen relativ begrenzten Nutzen hat. Laut Spieltheorie ist es für einen Miner wirtschaftlich viel rentabler, ehrlich am Bitcoin-Netzwerk teilzunehmen, als einen solchen Angriff zu versuchen. Wenn ein Miner ehrlich teilnimmt, erhält er für jeden validierten Block Bitcoin-Belohnungen, was einem stetigen und ziemlich vorhersehbaren Einkommen entspricht. Andererseits erfordert ein 51-%-Angriff hohe Investitionen in Ausrüstung und Energie, aber der Angreifer kann nicht garantieren, dass er von dieser Operation profitiert. Darüber hinaus könnte der durch den Angriff verursachte Vertrauensverlust dazu führen, dass der Wert von Bitcoin sinkt, wodurch der Wert möglicher Belohnungen, die der Angreifer erhält, verringert wird.

Deshalb ist es äußerst unwahrscheinlich, dass ein rationaler Akteur einen solchen Angriff verübt. Sollte es jedoch vorkommen und im Laufe der Zeit aufrechterhalten werden, gibt es mehrere Abwehrmechanismen, die es ehrlichen Benutzern ermöglichen, diesem Angriff entgegenzuwirken.

➤ Erfahre mehr darüber, wie Proof of Work funktioniert.

Um einen 51-prozentigen Angriff auf Bitcoin zu verhindern, muss in erster Linie die Rechenleistung des Netzwerks erhöht und dezentralisiert werden. Wie wir erklärt haben, erfordert ein solcher Angriff die Kontrolle von mehr als 50% der Mining-Leistung. Um dies zu erreichen, hat der Angreifer daher zwei Möglichkeiten:

Die Dezentralisierung des Minings macht die erste Option für den Angreifer komplexer. Wenn ein einziges großes Bergbauunternehmen 50% der Rechenleistung besäße, wäre es für eine Behörde wie die US-Regierung relativ einfach, die Kontrolle über dieses Unternehmen zu übernehmen. Wird die Bergbauleistung dagegen auf Hunderte von Unternehmen in verschiedenen Ländern verteilt, wird die Aufgabe deutlich komplexer. Die Dezentralisierung des Bergbaus über verschiedene Unternehmen, Länder und Einzelpersonen hinweg ist daher eine wichtige präventive Maßnahme.

Zweitens erschwert die Erhöhung der Rechenleistung die zweite Option. Je höher die Hashrate, desto komplexer ist es für einen Angreifer, genügend Maschinen herzustellen, um die bestehende Hashrate zu übertreffen.

Ein weiterer wichtiger Aspekt der Prävention ist die Aufklärung der Bitcoin-Nutzer, wie wir es im Blog tun. Bitcoin verstehen. Ein Nutzer, der seine Bitcoins selbst verwahrt (Self Custody) und seinen eigenen Full-Node hat, ist vor unzulässigen Manipulationen geschützt und kann die Konsensregeln wählen, die er durch seine wirtschaftliche Tätigkeit unterstützen möchte.

Obwohl Miner eine entscheidende Rolle im Bitcoin-System spielen, sind es letztendlich die Nutzer, die durch ihre wirtschaftliche Aktivität die Entscheidungsgewalt innehaben. Wenn es einem Akteur gelänge, einen 51-prozentigen Angriff mit dem Ziel der Zensur nachhaltig aufrechtzuerhalten, könnte er natürlich vom Markt verdrängt werden. Tatsächlich werden zensierte Nutzer, die ihre Transaktionen nicht bestätigen können, ihre Transaktionsgebühren erhöhen. Diese Erhöhung der Gebühren dient als Mechanismus zur Bekämpfung der Zensur. Dies ermutigt ehrliche Miner, eine Hashrate einzusetzen, die ausreicht, um zensierte Transaktionen zu bestätigen und so die normale Netzwerkfunktion wiederherzustellen.

Es wäre auch möglich, über einen Hard Fork Änderungen vorzunehmen, um die Blöcke des Angreifers zurückzuweisen. In der extremsten Hypothese könnte sogar davon ausgegangen werden, dass eine Änderung des Proof-of-Work-Algorithmus den Angreifer sofort neutralisiert und seine gesamte Rechenleistung überflüssig macht. Seine massiven Investitionen in Bergbaumaschinen würden dann nutzlos werden. Die Einführung einer solchen Lösung wäre nur eine vorübergehende Maßnahme und alles andere als ideal, da sie kurzfristig zu einer Verringerung der Sicherheit von Bitcoin führen würde. Diese einfache Bedrohung durch Knotenbetreiber allein könnte jedoch ausreichen, um einen böswilligen Akteur davon abzuhalten, einen solchen Angriff zu starten. Dies ist ein Abschreckungsspiel, das einem UASF ähnelt (Benutzeraktivierter Soft Fork), wo die wirtschaftliche Mehrheit ins Spiel kommt, um die Nützlichkeit von Geld zu unterstützen.

➤ Erfahre mehr über die Machtspiele auf Bitcoin.

Der 51-%-Angriff wird auf Bitcoin oft überschätzt. Es ist nicht nur sehr komplex, ihn einzurichten und im Laufe der Zeit zu verwalten, auch die potenziellen Vorteile für den Angreifer sind gering und ungewiss. In der Tat würde es dem Angreifer im Falle einer solchen Situation nicht möglich sein, Bitcoins außerhalb seiner persönlichen Transaktionen zu stehlen oder Münzen von Grund auf neu zu erstellen.

Dieser Angriff ermöglicht im Wesentlichen zwei Dinge: doppelte Ausgaben (ausschließlich für eine Transaktion, die der Angreifer selbst propagiert hat) und die Zensur bestimmter Transaktionen. Darüber hinaus ist diese Art von Angriff recht leicht zu erkennen und es gibt viele Möglichkeiten, dem entgegenzuwirken.

Obwohl es angemessen ist, an der Dezentralisierung der Rechenleistung zu arbeiten, um diese Art von Angriff zu verhindern, sollte dies auch nicht als Todesfall gebrandmarkt werden, der Bitcoin über Nacht zerstören würde.