iniciar

iniciar

O ataque de 51% ao Bitcoin às vezes levanta preocupações na comunidade. Esses temores não são infundados. De fato, embora nenhum ataque desse tipo tenha ocorrido até o momento, já testemunhamos mais de 50% do poder de computação sendo controlado pelo pool de mineração. Ghash.io em 2014.

Embora o termo “ataque de 51%” seja bem conhecido, seu mecanismo e consequências geralmente são mal compreendidos. Neste artigo, oferecemos uma explicação simples e ao mesmo tempo detalhada do que envolve um ataque de 51% ao Bitcoin. Analisamos como funciona, seus objetivos, suas limitações e estratégias para prevenir e responder a essa ameaça.

Um ataque de 51% é um cenário em que um agente malicioso ou um grupo coordenado de agentes maliciosos controla mais da metade do poder de mineração da rede Bitcoin (hashrate). Essa situação apresenta um risco, pois permite que o atacante manipule o blockchain ao se recusar a integrar os blocos de outros mineradores. Quando um ator malicioso se encontra nessa situação e abusa de sua posição dominante para realizar ações fraudulentas, falamos de um ataque de 51%.

Os objetivos de um ataque de 51% ao Bitcoin podem variar, mas geralmente são motivados pelo lucro ou pelo desejo de prejudicar o sistema.

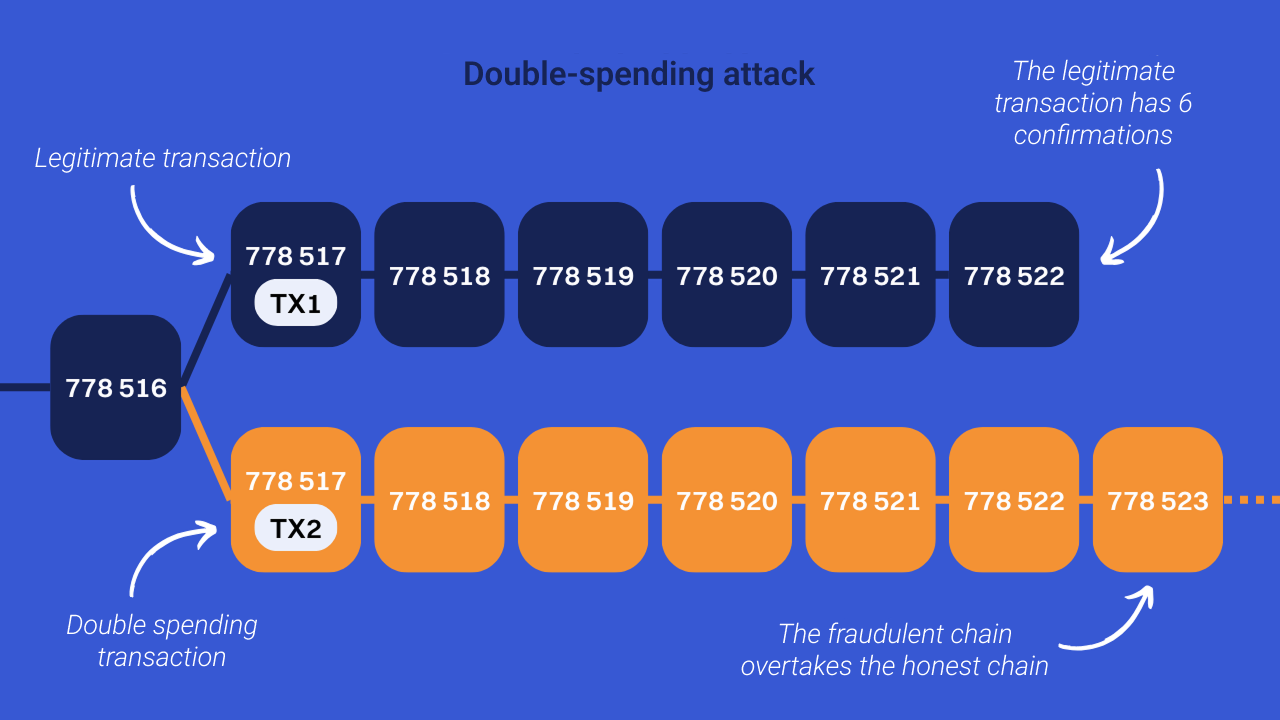

Primeiro, um invasor que controla mais da metade do poder de computação da rede está em posição de fazer o que é chamado de “gasto duplo”. Em outras palavras, ele pode usar o mesmo pedaço de bitcoin (UTXO) em várias transações diferentes, roubando assim que os destinatários fiquem ricos com as contrapartes dessas transações.

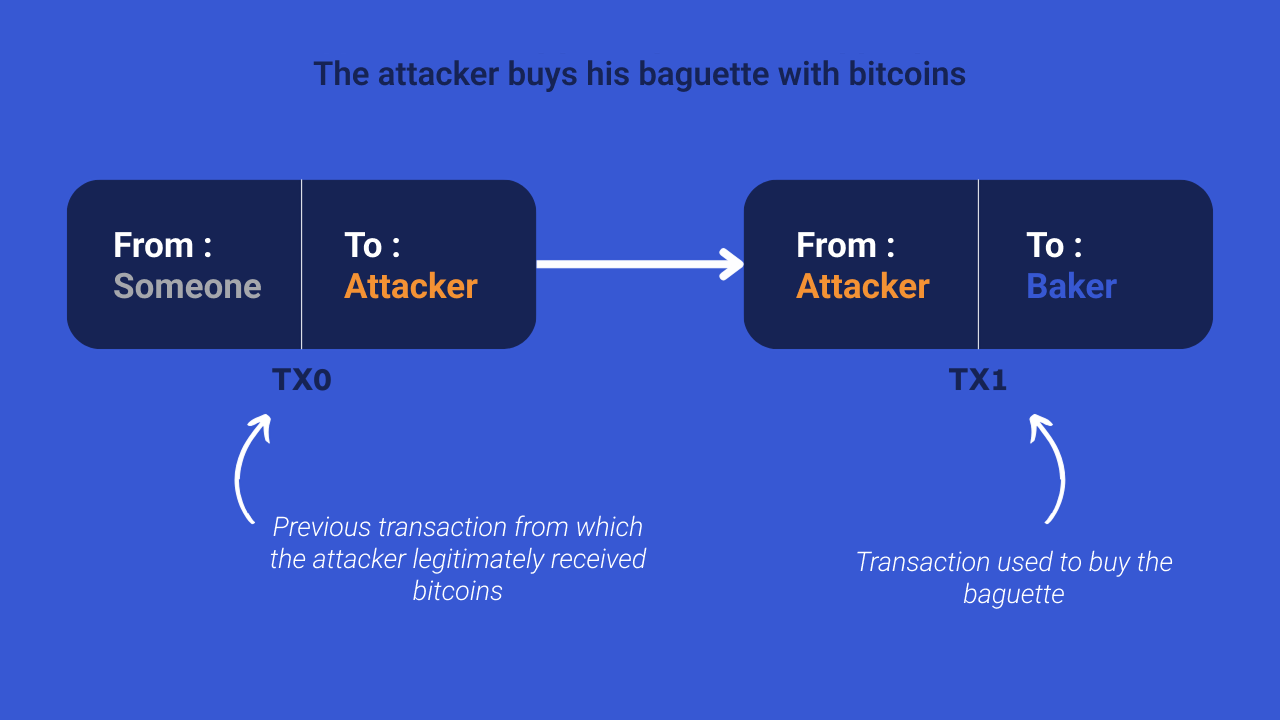

Para entender completamente o processo de gasto duplo, vamos dar o exemplo de um atacante indo a uma padaria para comprar uma baguete em BTC. Ele conclui uma transação de pagamento legítima e depois recebe sua varinha de volta.

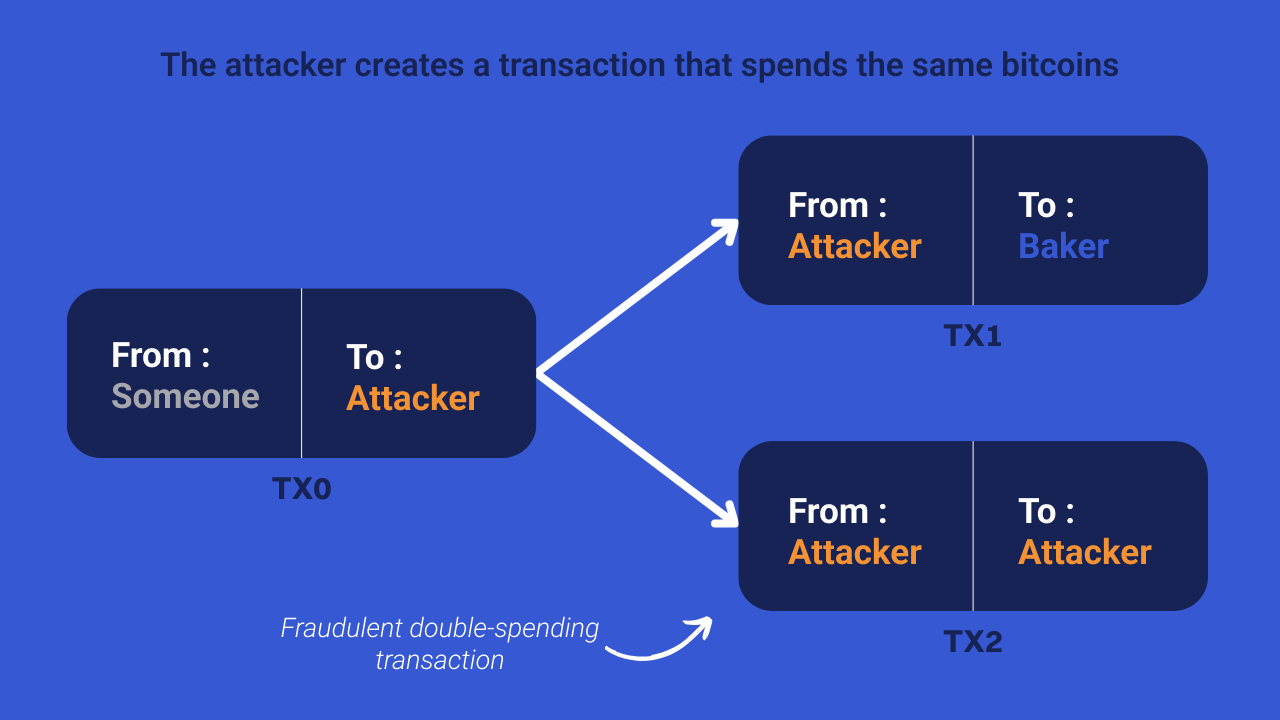

O atacante então gerará uma segunda transação, competindo com a usada para comprar a varinha. Essa nova transação reutiliza os mesmos bitcoins, mas desta vez os envia para um endereço de recebimento pertencente ao atacante.

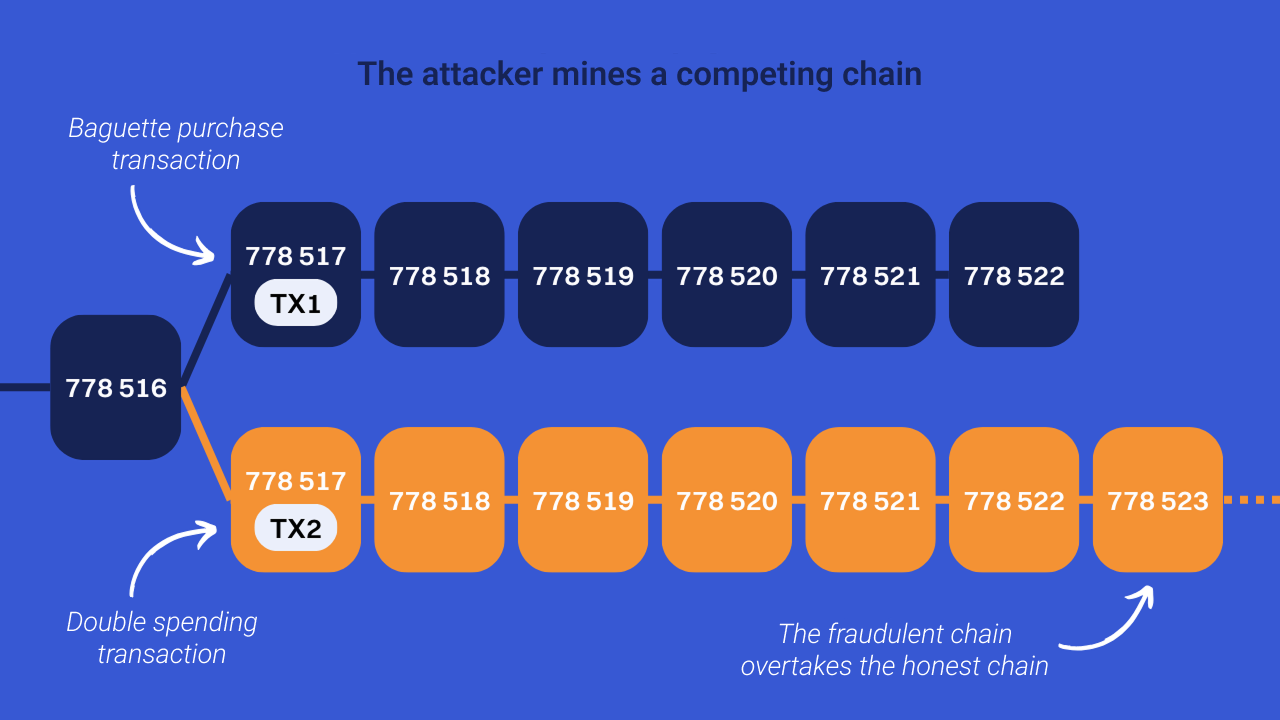

Normalmente, sendo a transação inicial a primeira incluída em um bloco, a segunda transação (fraudulenta) não deve ser confirmada. Para atingir seus objetivos, o atacante tentará cancelar o bloco que contém a transação legítima minerando seu próprio bloco, que inclui a transação fraudulenta. Então, isso criará dois canais concorrentes.

Para fazer com que sua cadeia contendo a transação fraudulenta prevaleça, o atacante deve minerar novos blocos em cima dos seus próprios para superar a cadeia honesta e causar uma reorganização dos nós. Essa reorganização em vários blocos é possível graças ao domínio do atacante sobre o hashrate global. Assim, pode minar uma cadeia que pode potencialmente superar a produzida por outros mineradores. Se isso acontecer, os nós aceitarão a cadeia fraudulenta, pois ela representa a blockchain mais longa (com o trabalho mais acumulado).

Se esse cenário for bem-sucedido, o atacante conseguirá recuperar os bitcoins gastos na compra da baguete sem precisar devolvê-la ao padeiro. Resumindo, ele recebe sua varinha de graça (a varinha e o dinheiro pela varinha).

Além dessa operação de gasto duplo, o atacante também pode tirar proveito de sua posição com mais de 50% do hashrate para interromper o funcionamento normal do Bitcoin censurando as transações. Como ele tem o poder de aceitar apenas blocos que ele mesmo extrai e, ao mesmo tempo, ter uma cadeia com mais trabalho acumulado, ele pode decidir arbitrariamente não incluir certas transações na blockchain.

É importante entender que os riscos associados a um ataque de 51% ao Bitcoin se limitam principalmente a essas duas consequências: gastos duplos e censura. Ao contrário da crença popular, esse ataque não permite quebrar irremediavelmente a inovação de Satoshi, exceder o limite de 21 milhões de bitcoins criando-os ex nihilo ou roubando os bitcoins de outros usuários. O impacto desse ataque diz respeito apenas a transações futuras e não permite que transações passadas sejam alteradas.

No caso de gastos duplos, como explicamos, o atacante só pode agir em suas próprias transações. Então, em nosso exemplo, o atacante poderia ter recuperado os bitcoins que gastou na padaria, mas somente essa transação seria afetada.

Além disso, realizar um ataque de 51% exige um poder computacional colossal, tornando seu custo proibitivo para a maioria dos atores. Esses custos incluem a aquisição massiva de computadores especializados, chamados “ASICs” (Circuito integrado de aplicação específica), importantes fontes de energia, instalações para abrigá-las e mão de obra para mantê-las. Dado o hashrate atual do Bitcoin, esse ataque, além de extremamente caro, pode encontrar limitações físicas, como a capacidade de produção dos ASICs ou a disponibilidade de energia na Terra.

Além disso, um ataque de 51% não é um ato isolado. Para ser eficaz, ele deve ser mantido ao longo do tempo, devido ao processo de confirmação da transação. Várias confirmações (geralmente 6) são necessárias para que uma transação seja considerada imutável. Para fazer um gasto duplo, o atacante deve, portanto, manter o controle sobre a maior parte da capacidade de computação por um tempo suficiente para exceder o número de confirmações esperado pelas vítimas.

Se o objetivo do atacante for a censura, ele deve manter o domínio pelo tempo que quiser censurar. Assim que ele começa a vacilar, os blocos concorrentes, que não censuram, não podem mais ser superados pelo atacante.

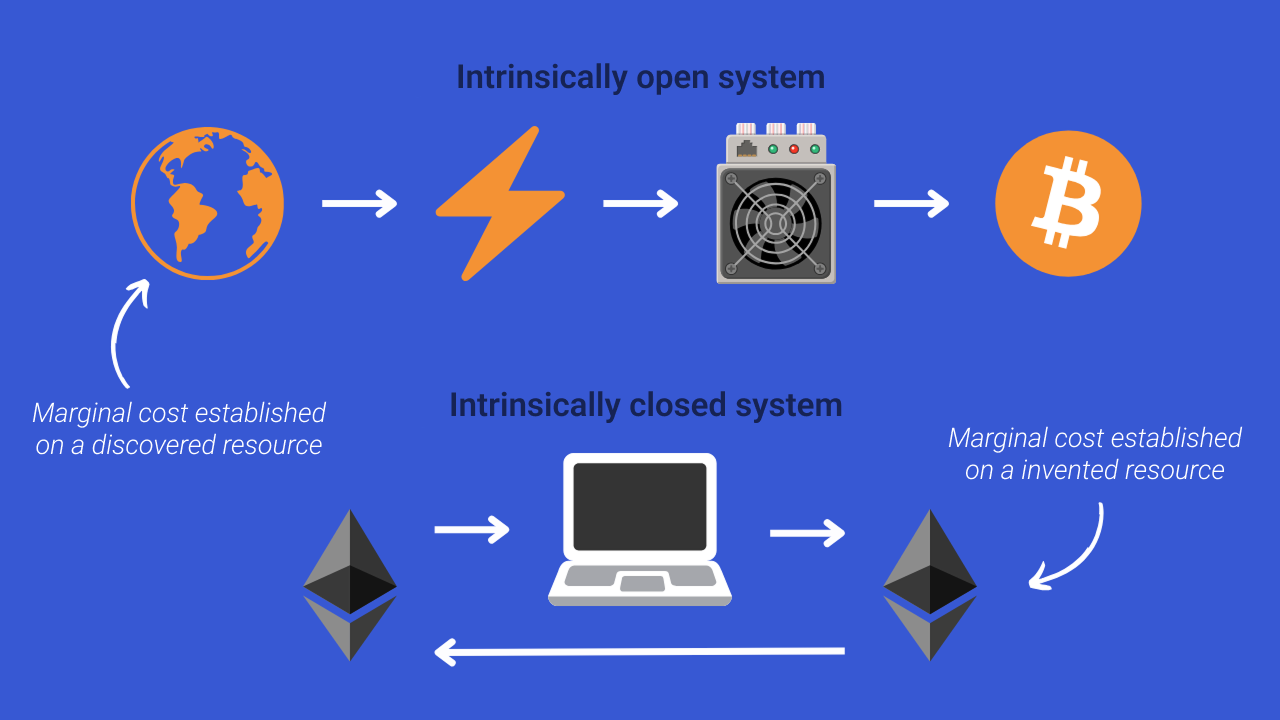

Essa dificuldade adicional em manter o ataque ao longo do tempo é específica das criptomoedas que operam com base em um consenso de prova de trabalho. No caso de um ataque de 51% a um sistema de prova de participação (como o Ethereum), não é possível desalojar naturalmente o atacante, porque o custo marginal da multiplicação de votos é estabelecido no mesmo recurso concedido como recompensa pela produção de blocos. No entanto, deve-se notar que a prova de participação permite reduzir a lucratividade de tal ataque.

Como você deve ter entendido, um ataque de 51% ao Bitcoin é facilmente detectável, complexo e caro de executar, com um benefício relativamente limitado para o atacante. De acordo com a teoria dos jogos, é economicamente muito mais lucrativo para um minerador participar honestamente da rede Bitcoin do que tentar tal ataque. Ao participar honestamente, um minerador recebe recompensas em bitcoin por cada bloco validado, o que representa uma renda estável e bastante previsível. Por outro lado, um ataque de 51% exige grandes investimentos em equipamentos e energia, mas o atacante não tem garantia de benefícios dessa operação. Além disso, a perda de confiança resultante do ataque pode fazer com que o valor do Bitcoin caia, diminuindo assim o valor das possíveis recompensas obtidas pelo atacante.

É por isso que é extremamente improvável que um ator racional realize tal ataque. No entanto, se isso ocorrer e for mantido ao longo do tempo, existem vários mecanismos de defesa para permitir que usuários honestos combatam esse ataque.

➤ Saiba mais sobre como a prova de trabalho funciona.

Prevenir um ataque de 51% ao Bitcoin envolve principalmente aumentar e descentralizar o poder de computação da rede. Conforme explicamos, esse ataque exige o controle de mais de 50% do poder de mineração. Para conseguir isso, o atacante, portanto, tem duas opções:

A descentralização da mineração torna a primeira opção mais complexa para o atacante. Se uma única grande empresa de mineração possuísse 50% do poder de computação, seria relativamente fácil para uma autoridade, como o governo dos EUA, assumir o controle dessa empresa. Por outro lado, se a energia de mineração for distribuída entre centenas de empresas em diferentes países, a tarefa se torna significativamente mais complexa. A descentralização da mineração, em várias empresas, países e indivíduos, é, portanto, uma importante medida preventiva.

Em segundo lugar, aumentar a capacidade de computação torna a segunda opção mais difícil. Quanto maior o hashrate, mais complexo é para um atacante produzir máquinas suficientes para superar o hashrate existente.

Outra faceta importante da prevenção está na educação dos usuários de Bitcoin, como estamos fazendo por meio do blog. Entendendo o Bitcoin. Um usuário que guarda seus bitcoins sozinho (autocustódia) e tem seu próprio nó completo está protegido contra manipulações indevidas e pode escolher as regras de consenso que deseja apoiar por meio de sua atividade econômica.

Embora os mineradores desempenhem um papel crucial no sistema Bitcoin, em última análise, são os usuários, por meio de sua atividade econômica, que detêm o poder de tomada de decisão. Se um ator conseguisse manter de forma sustentável um ataque de 51% com o objetivo de censura, ele naturalmente poderia ser desalojado pelo mercado. De fato, usuários censurados, diante da incapacidade de ver suas transações confirmadas, aumentarão suas taxas de transação. Esse aumento nas taxas funciona como um mecanismo para combater a censura. Isso incentiva mineradores honestos a implantar um hashrate suficiente para confirmar transações censuradas e, assim, restaurar o funcionamento normal da rede.

Também seria possível fazer alterações por meio de um hard fork para rejeitar os blocos do atacante. Na hipótese mais extrema, uma mudança no algoritmo de prova de trabalho poderia até mesmo ser considerada para neutralizar instantaneamente o atacante, tornando todo o seu poder de computação obsoleto. Seu enorme investimento em máquinas de mineração se tornaria então inútil. A adoção de tal solução seria apenas uma medida temporária, longe do ideal, pois teria o efeito de reduzir a segurança do Bitcoin no curto prazo. Mas essa simples ameaça dos operadores de nós por si só pode ser suficiente para impedir que um agente mal-intencionado lance um ataque desse tipo. Este é um jogo de dissuasão semelhante a um UASF (Soft Fork ativado pelo usuário), onde a maioria econômica entra em jogo para apoiar a utilidade do dinheiro.

➤ Saiba mais sobre os jogos poderosos do Bitcoin.

O ataque de 51% costuma ser superestimado no Bitcoin. Além de ser muito complexo de configurar e manter ao longo do tempo, os benefícios potenciais para o atacante também são baixos e incertos. De fato, se tal situação ocorresse, não permitiria que o atacante roubasse bitcoins fora de suas transações pessoais ou criasse moedas do zero.

Esse ataque permite essencialmente duas coisas: gastos duplos (exclusivamente de uma transação que o próprio atacante propagou) e a censura de certas transações. Além disso, esse tipo de ataque é facilmente detectável e há muitas maneiras de combatê-lo.

Embora seja apropriado trabalhar na descentralização do poder de computação para evitar esse tipo de ataque, ele também não deve ser considerado uma fatalidade que destruiria o Bitcoin da noite para o dia.

%201.png)