inizio

inizio

L'attacco del 51% a Bitcoin a volte solleva preoccupazioni nella comunità. Questi timori non sono infondati. In effetti, sebbene finora non si siano verificati attacchi di questo tipo, abbiamo già assistito al controllo di oltre il 50% della potenza di calcolo da parte del pool minerario. Ghash.io nel 2014.

Sebbene il termine «attacco del 51%» sia ben noto, il suo meccanismo e le sue conseguenze sono spesso fraintesi. In questo articolo, ti offriamo una spiegazione semplice e allo stesso tempo dettagliata di cosa comporta un attacco del 51% a Bitcoin. Vediamo come funziona, i suoi obiettivi, i suoi limiti e le strategie per prevenire e rispondere a tale minaccia.

Un attacco del 51% è uno scenario in cui un malintenzionato o un gruppo coordinato di malintenzionati controlla più della metà della potenza di mining (hashrate) della rete Bitcoin. Questa situazione rappresenta un rischio, in quanto consente all'aggressore di manipolare la blockchain rifiutandosi di integrare i blocchi di altri minatori. Quando un malintenzionato si trova in questa situazione e abusa della sua posizione dominante per compiere azioni fraudolente, si parla allora di un attacco del 51%.

Gli obiettivi di un attacco del 51% a Bitcoin possono variare, ma sono generalmente motivati dal profitto o dal desiderio di danneggiare il sistema.

Innanzitutto, un utente malintenzionato che controlla più della metà della potenza di calcolo della rete è in grado di effettuare quella che viene chiamata «doppia spesa». In altre parole, può utilizzare lo stesso bitcoin (UTXO) in diverse transazioni, derubando così i destinatari per arricchirsi grazie alle controparti di tali transazioni.

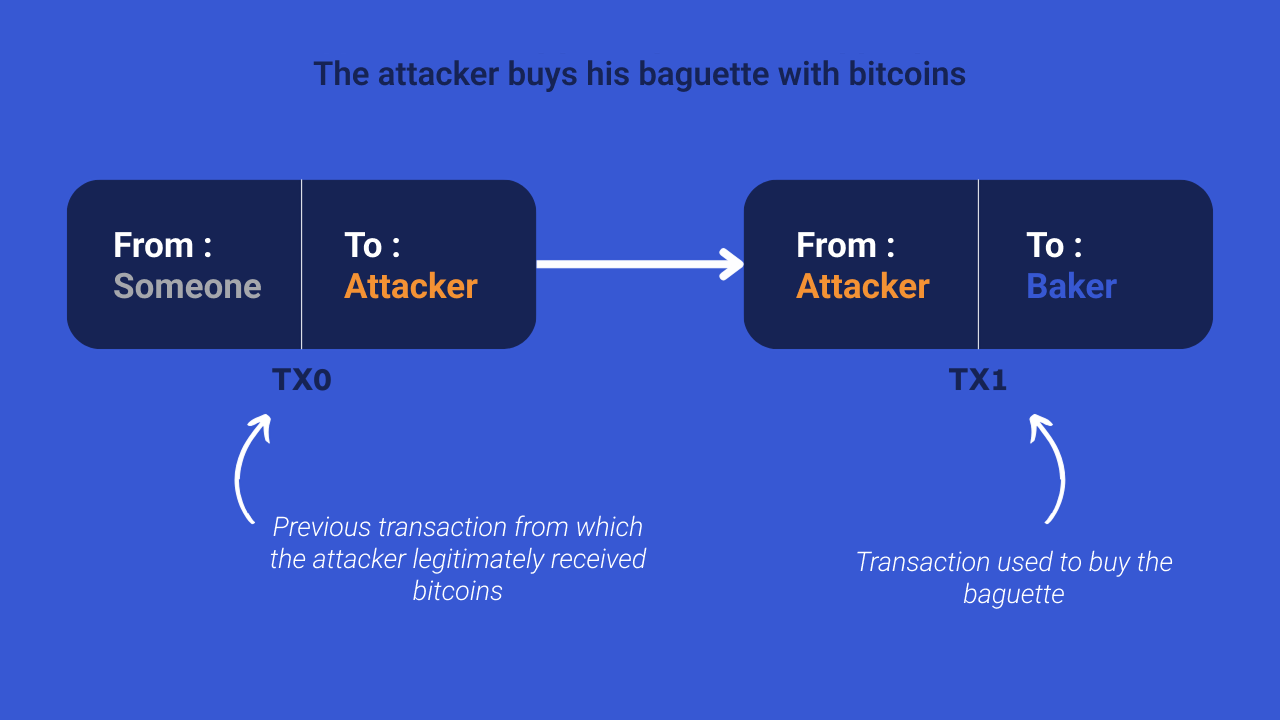

Per comprendere appieno il processo di doppia spesa, prendiamo l'esempio di un aggressore che si reca da un fornaio per acquistare una baguette in BTC. Completa una transazione di pagamento legittima e poi recupera la bacchetta.

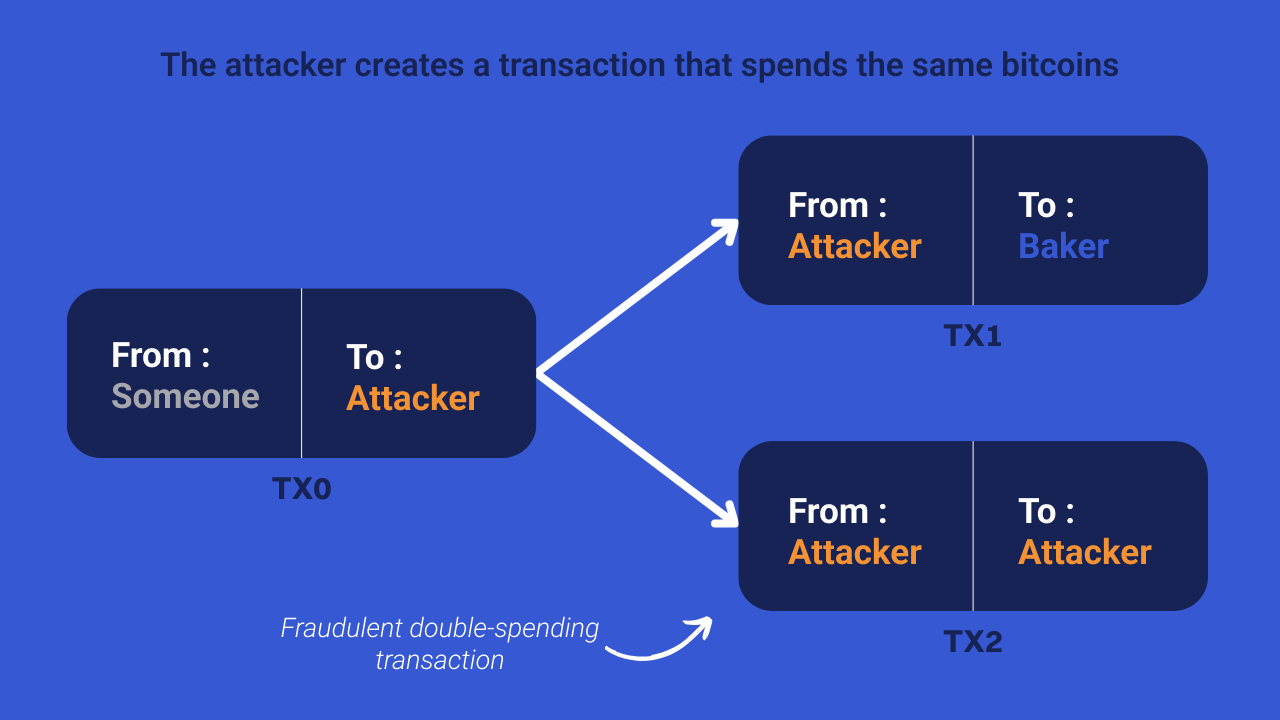

L'aggressore genererà quindi una seconda transazione, in concorrenza con quella utilizzata per acquistare la bacchetta. Questa nuova transazione riutilizza gli stessi bitcoin, ma questa volta li invia a un indirizzo di ricezione appartenente all'attaccante.

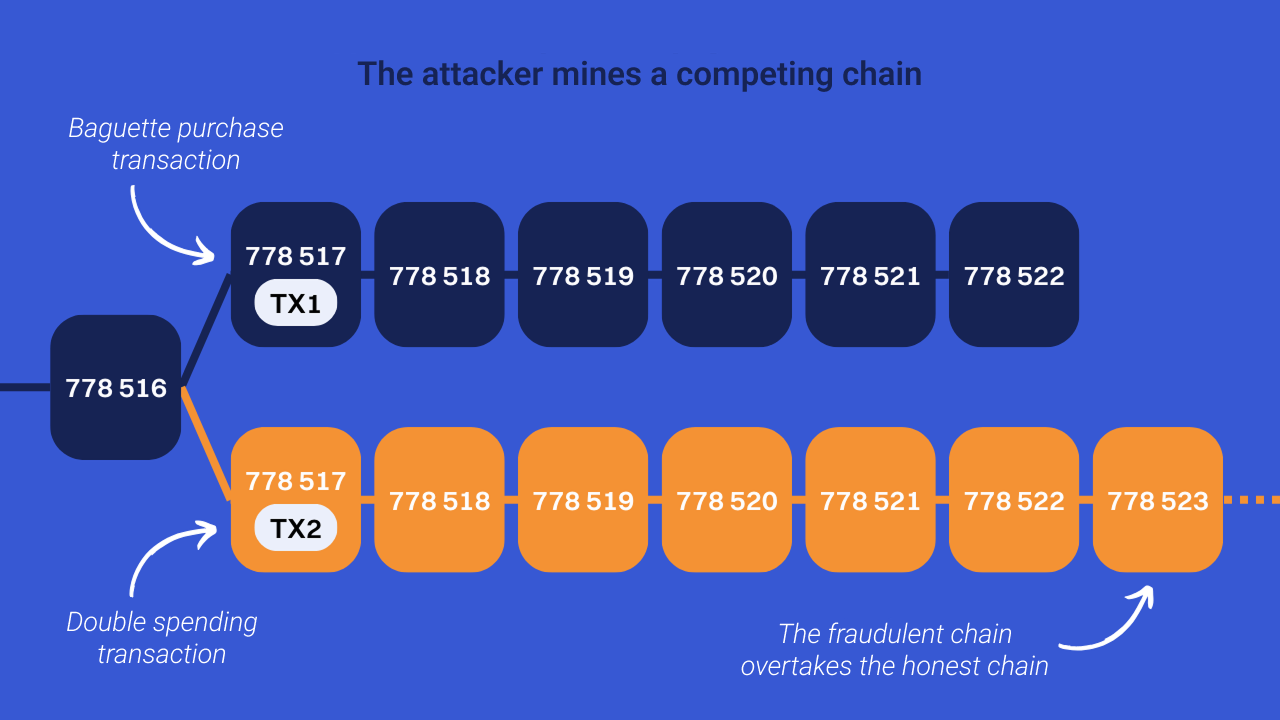

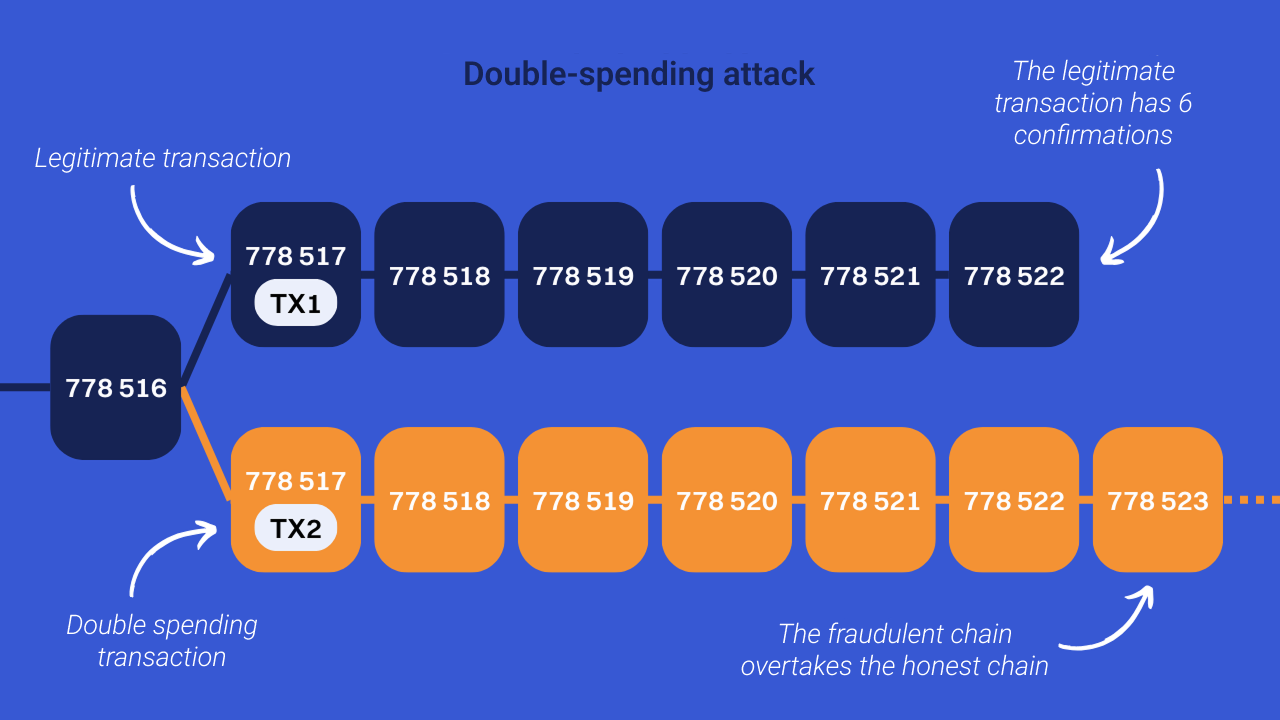

Normalmente, la transazione iniziale è la prima inclusa in un blocco, la seconda transazione (fraudolenta) non deve essere confermata. Per raggiungere i suoi obiettivi, l'attaccante cercherà di cancellare il blocco contenente la transazione legittima estraendo il proprio blocco che include la transazione fraudolenta. Quindi questo creerà due canali concorrenti.

Per far prevalere la sua catena contenente la transazione fraudolenta, l'attaccante deve scavare nuovi blocchi sopra i propri per superare la catena onesta e provocare una riorganizzazione dei nodi. Questa riorganizzazione su più blocchi è resa possibile grazie al predominio dell'attaccante sull'hashrate globale. Pertanto, può minare una catena che può potenzialmente superare quella prodotta da altri minatori. Se ciò accade, i nodi accetteranno la catena fraudolenta, in quanto rappresenta la blockchain più lunga (con il lavoro più accumulato).

Se questo scenario ha successo, l'aggressore riesce a recuperare i bitcoin spesi per l'acquisto della baguette senza doverli restituire al fornaio. In breve, ottiene la sua bacchetta in omaggio (la bacchetta e i soldi per la bacchetta).

Oltre a questa operazione di doppia spesa, l'aggressore potrebbe anche sfruttare la sua posizione con oltre il 50% dell'hashrate per interrompere il normale funzionamento di Bitcoin censurando le transazioni. Poiché ha il potere di accettare solo i blocchi che crea personalmente e dispone di una catena con più lavoro accumulato, può decidere arbitrariamente di non includere determinate transazioni nella blockchain.

È importante capire che i rischi associati a un attacco del 51% a Bitcoin sono per lo più limitati a queste due conseguenze: doppia spesa e censura. Contrariamente a quanto si crede, un simile attacco non consente di rompere irrimediabilmente l'innovazione di Satoshi, di superare il limite di 21 milioni di bitcoin creandoli ex nihilo o di rubare i bitcoin di altri utenti. L'impatto di questo attacco riguarda solo le transazioni future e non consente di modificare le transazioni passate.

In caso di doppia spesa, come abbiamo spiegato, l'aggressore può agire solo sulle proprie transazioni. Quindi, nel nostro esempio, l'aggressore avrebbe potuto recuperare i bitcoin spesi dal panettiere, ma solo quella transazione ne sarebbe stata influenzata.

Inoltre, eseguire un attacco del 51% richiede una potenza di calcolo colossale, il che rende i costi proibitivi per la maggior parte degli attori. Questi costi includono l'acquisizione massiccia di computer specializzati, denominati «ASIC» (Circuito integrato specifico per l'applicazione), importanti fonti di energia, locali per ospitarle e una forza lavoro per mantenerle. Dato l'attuale hashrate su Bitcoin, un attacco del genere, oltre ad essere estremamente costoso, potrebbe incontrare limitazioni fisiche, come la capacità di produzione degli ASIC o la disponibilità di energia sulla Terra.

Inoltre, un attacco del 51% non è un atto una tantum. Per essere efficace, deve essere mantenuto nel tempo, grazie al processo di conferma della transazione. Sono necessarie diverse conferme (di solito 6) perché una transazione sia considerata immutabile. Per effettuare una spesa doppia, l'aggressore deve quindi mantenere il controllo sulla maggior parte della potenza di calcolo per un tempo sufficiente a superare il numero di conferme attese dalle vittime.

Se l'obiettivo dell'aggressore è la censura, dovrebbe mantenere il dominio per tutto il tempo che desidera censurare. Non appena inizia a vacillare, i blocchi concorrenti, che non censurano, non possono più essere superati dall'attaccante.

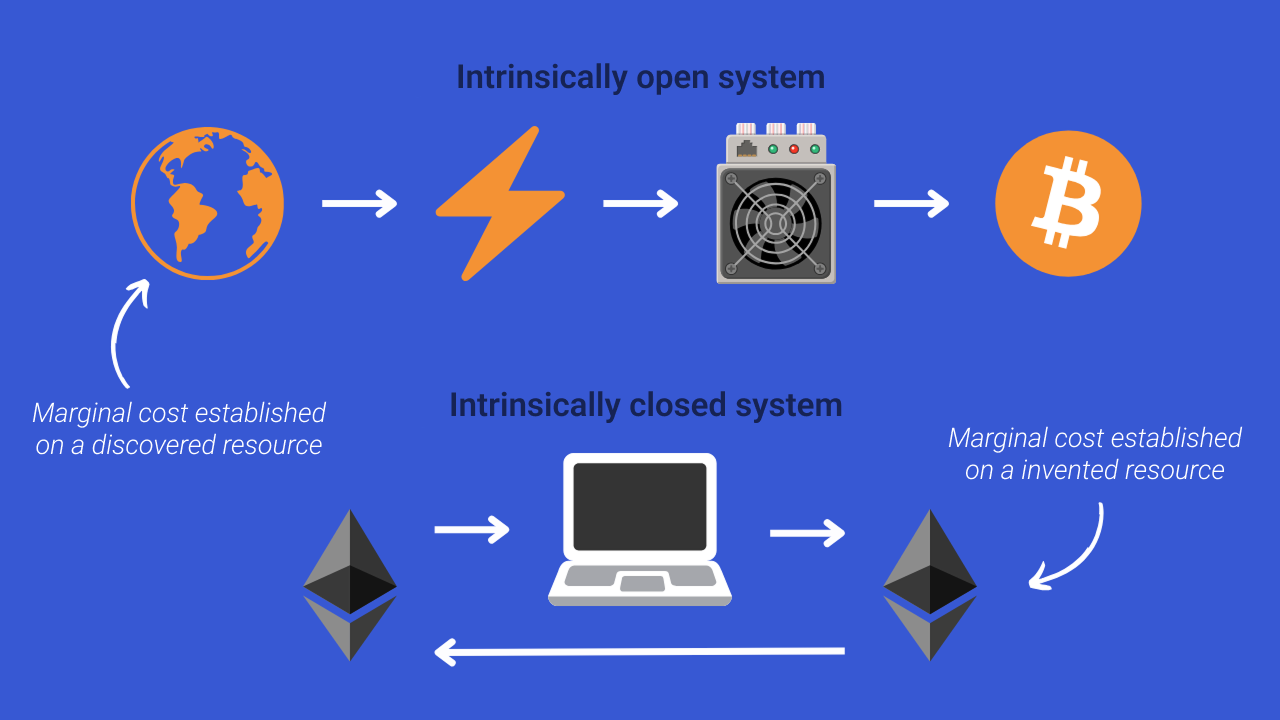

Questa ulteriore difficoltà nel mantenere l'attacco nel tempo è specifica delle criptovalute che operano sulla base di un consenso proof-of-work. Nel caso di un attacco del 51% a un sistema proof-of-stake (come Ethereum), non è possibile rimuovere naturalmente l'aggressore, perché il costo marginale della moltiplicazione dei voti è stabilito sulla stessa risorsa concessa come ricompensa per la produzione di blocchi. Tuttavia, va notato che il proof of stake consente di ridurre la redditività di un simile attacco.

Come avrai capito, un attacco del 51% a Bitcoin è facilmente rilevabile, complesso e costoso da eseguire, con un vantaggio relativamente limitato per l'attaccante. Secondo la teoria dei giochi, è economicamente molto più redditizio per un minatore partecipare onestamente alla rete Bitcoin piuttosto che tentare un simile attacco. Partecipando onestamente, un minatore riceve ricompense in bitcoin per ogni blocco convalidato, il che rappresenta un reddito costante e abbastanza prevedibile. D'altra parte, un attacco del 51% richiede ingenti investimenti in attrezzature ed energia, ma l'attaccante non ha alcuna garanzia sui benefici di questa operazione. Inoltre, la perdita di fiducia derivante dall'attacco potrebbe far diminuire il valore di Bitcoin, diminuendo così il valore delle possibili ricompense ottenute dall'attaccante.

Ecco perché è estremamente improbabile che un attore razionale intraprenda un simile attacco. Tuttavia, se dovesse verificarsi e mantenersi nel tempo, esistono diversi meccanismi di difesa per consentire agli utenti onesti di contrastare questo attacco.

➤ Scopri di più su come funziona il proof of work.

La prevenzione di un attacco del 51% a Bitcoin implica principalmente l'aumento e il decentramento della potenza di calcolo della rete. Come abbiamo spiegato, un attacco del genere richiede il controllo di oltre il 50% della potenza di mining. Per raggiungere questo obiettivo, l'attaccante ha quindi 2 scelte:

La decentralizzazione del mining rende la prima opzione più complessa per l'attaccante. Se una singola grande società mineraria possedesse il 50% della potenza di calcolo, sarebbe relativamente facile per un'autorità, come il governo degli Stati Uniti, assumere il controllo di tale società. D'altra parte, se la potenza mineraria viene distribuita tra centinaia di società in diversi paesi, il compito diventa notevolmente più complesso. Il decentramento dell'attività mineraria, tra varie società, paesi e individui, è quindi un'importante misura preventiva.

In secondo luogo, l'aumento della potenza di calcolo rende la seconda opzione più difficile. Più alto è l'hashrate, più è complesso per un utente malintenzionato produrre un numero sufficiente di macchine per superare l'hashrate esistente.

Un altro aspetto importante della prevenzione consiste nell'educare gli utenti di Bitcoin, come stiamo facendo attraverso il blog. Comprendere Bitcoin. Un utente che conserva personalmente i propri bitcoin (custodia personale) e dispone di un nodo completo è protetto da manipolazioni indebite e può scegliere le regole di consenso che desidera sostenere attraverso la sua attività economica.

Sebbene i miner svolgano un ruolo cruciale nel sistema Bitcoin, alla fine sono gli utenti, attraverso la loro attività economica, a detenere il potere decisionale. Se un attore riuscisse a mantenere in modo sostenibile un attacco del 51% con l'obiettivo della censura, potrebbe naturalmente essere rimosso dal mercato. In effetti, gli utenti censurati, di fronte all'impossibilità di vedere confermate le proprie transazioni, aumenteranno le commissioni di transazione. Questo aumento delle commissioni funziona come meccanismo per contrastare la censura. Ciò incoraggia i miner onesti a utilizzare un hashrate sufficiente a confermare le transazioni censurate e quindi ripristinare il normale funzionamento della rete.

Sarebbe anche possibile apportare modifiche tramite un hard fork per respingere i blocchi dell'attaccante. Nell'ipotesi più estrema, si potrebbe addirittura prendere in considerazione una modifica dell'algoritmo di proof of work per neutralizzare istantaneamente l'attaccante, rendendo obsoleta tutta la sua potenza di calcolo. Il suo massiccio investimento in macchine minerarie diventerebbe quindi inutile. L'adozione di una soluzione del genere sarebbe solo una misura temporanea, tutt'altro che ideale, poiché avrebbe l'effetto di ridurre la sicurezza di Bitcoin a breve termine. Ma questa semplice minaccia da parte degli operatori dei nodi potrebbe di per sé essere sufficiente a dissuadere un malintenzionato dal lanciare un simile attacco. Questo è un gioco deterrente simile a un UASF (Soft Fork attivato dall'utente), dove la maggioranza economica entra in gioco per sostenere l'utilità del denaro.

➤ Scopri di più sui giochi di potere su Bitcoin.

L'attacco del 51% è spesso sovrastimato su Bitcoin. Non solo è molto complesso da configurare e mantenere nel tempo, ma i potenziali benefici per l'aggressore sono anche bassi e incerti. In effetti, se si verificasse una situazione del genere, non consentirebbe all'aggressore di rubare bitcoin al di fuori delle sue transazioni personali o di creare monete da zero.

Questo attacco consente essenzialmente due cose: la doppia spesa (esclusivamente per una transazione che l'aggressore stesso ha propagato) e la censura di determinate transazioni. Inoltre, questo tipo di attacco è abbastanza facilmente rilevabile e ci sono molti modi per contrastarlo.

Sebbene sia opportuno lavorare sulla decentralizzazione della potenza di calcolo per prevenire questo tipo di attacco, non dovrebbe nemmeno essere brandito come una fatalità che distruggerebbe Bitcoin dall'oggi al domani.