comienzo

comienzo

Debido a su naturaleza digital y abierta, el entorno de Bitcoin es regularmente escenario de estafas e intentos de hackeo. Si tú mismo proteges tus fondos bajo tu propia custodia, puedes ser el objetivo de varios ladrones que intentarán robarte tus bitcoins.

Para reducir estos riesgos de hackeo y estafa, debes seguir algunos consejos para usar Bitcoin. En este artículo, analizamos las mejores prácticas a seguir para reducir estos riesgos.

Cuando se transmite una transacción a la red Bitcoin, no se confirma de inmediato. Debes esperar a que un menor la incluya en un bloque válido para que reciba su primera confirmación. Además, es probable que un bitcoiner informado ya te haya dicho que tienes que esperar a que haya 6 confirmaciones para realizar una transacción con Bitcoin. ¿Por qué es importante esperar a recibir estas confirmaciones para considerar que una transacción ha sido validada?

La primera confirmación de una transacción se produce cuando se añade a un bloque. Luego, cada nuevo bloque que se construya en la parte superior del bloque con la transacción en estudio constituirá una nueva confirmación.

En primer lugar, no se recomienda considerar una transacción como validada incluso antes de incluirla en un bloque. Esta práctica se denomina «zeroconf». Sigue siendo riesgosa, ya que el remitente puede modificar o reemplazar una transacción mientras aún está en el mempool.

El mempool (Memory Pool) es una base de datos, mantenida de forma independiente por cada nodo de la red, que mantiene las transacciones de Bitcoin pendientes de confirmación.

Sin embargo, incluir una transacción en un bloque válido no significa necesariamente que no pueda modificarse. De hecho, en Bitcoin, la irreversibilidad de las transacciones solo puede ser probabilística. Cada nuevo bloque minado sobre el que contiene tu pago entierra un poco más la transacción. Por eso prefiero hablar de irreversibilidad probabilística. Por supuesto, siempre es posible que una transacción confirmada quede sin confirmar en última instancia, pero esta probabilidad disminuye rápidamente con cada confirmación adicional.

➤ Obtenga más información sobre los mecanismos de prueba de trabajo.

A partir de la sexta confirmación de una transacción, la probabilidad de que vuelva a quedar sin confirmar es tan baja que puede considerarse cero. Es por eso que le recomendamos que espere 6 confirmaciones para las transacciones importantes.

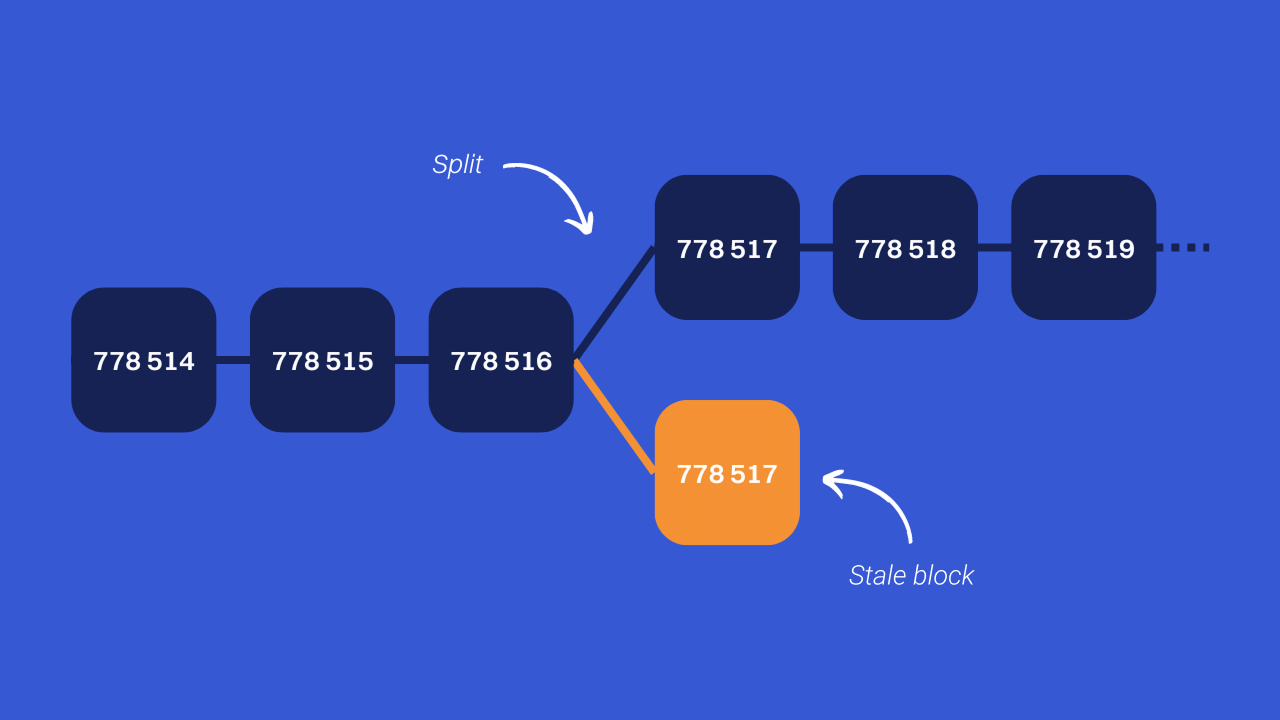

Todo esto se debe al modelo Bitcoin. Por diversas razones, a veces se abandona un bloque válido. Esto es lo que llamamos un bloque caducado («bloque obsoleto» en inglés). Sin embargo, si tu transacción está en un bloque que resulta estar desactualizado, su estado cambiará de confirmado a no confirmado. Concretamente, pensabas que tu transacción estaba incluida en un bloque, pero como está abandonada, tu transacción puede volver a la mempool.

Estos bloques obsoletos se observan cuando la red de Bitcoin se divide. En inglés, esto se denomina «división» (que no debe confundirse con una bifurcación). Cuando dos mineros encuentran un bloque válido en un corto período de tiempo, algunos nodos pueden tener acceso a un bloque y otros tendrán acceso al otro bloque. Ambos bloques son válidos, pero tienen la misma altura de cadena. Posteriormente, cuando un minero encuentre un bloque válido por encima de uno de los dos bloques de la misma altura, la red volverá a llegar a un consenso sobre una sola cadena. Uno de los dos bloques minados a la misma altura será abandonado por los nodos. Es un bloque caducado.

Los bloques obsoletos se confunden muy a menudo con los bloques huérfanos. Un bloque huérfano se separa de la cadena porque no tiene un bloque principal, a diferencia de un bloque obsoleto, que se separa porque no tiene un bloque secundario. Por lo tanto, se trata de dos conceptos diferentes.

Este proceso puede ocurrir de forma natural, en particular debido a una latencia excesiva en la red, o ser causado por ciertas prácticas subrepticias, como la minería egoísta. En todos los casos, el mecanismo de prueba de trabajo permite reducir este riesgo a una probabilidad irrisoria añadiendo bloques sobre el objeto estudiado.

Evidentemente, es necesario adaptar su nivel de control a la situación de la transacción. Si el pago comprometido lo realiza un amigo a tu monedero, con zeroconf puede ser suficiente. De hecho, si hay algún problema con el pago, siempre puedes pedirle a tu amigo que vuelva a realizar la transacción. Por el contrario, esta vigilancia sobre las confirmaciones debería llevarse a cabo en situaciones de riesgo, especialmente si no conoces a la persona con la que estás realizando una transacción. Por ejemplo, si vendes tu coche usado a un extraño y el pago se realiza en bitcoins, no debes dejar las llaves hasta que el pago tenga 6 confirmaciones.

En mi artículo» 7 consejos para mejorar la seguridad de tu monedero de Bitcoin », le recuerdo la importancia de usar una billetera de hardware para almacenar y administrar las claves de su billetera de Bitcoin. Este tipo de dispositivo permite aislar el almacenamiento de tus claves criptográficas para protegerlas de los ataques informáticos. Sin embargo, los piratas informáticos no necesitan necesariamente tener acceso directo a tus claves para robar tus bitcoins. Eso es lo que vamos a ver en esta parte.

Cuando usas un dispositivo dedicado para almacenar tus claves privadas, a menudo tienes que usar un software de administración de carteras en paralelo (Ledger Live, Trezor Suite, Sparrow Wallet, Specter...) en paralelo. Este tipo de software no almacena tus claves privadas, pero sí te permite comprobar el saldo de tu monedero, crear transacciones sin firmar y gestionar tu monedero. Sin embargo, este software generalmente se instala en una computadora multipropósito o en un teléfono inteligente, y estas máquinas son necesariamente más vulnerables a los ataques informáticos. Por lo tanto, si está utilizando una billetera de hardware, no debe confiar en ese software.

La firma ciega consiste en crear una transacción para realizar un pago en bitcoins y no verificar los detalles de la transacción en la billetera de hardware antes de firmarla. Esta es una práctica peligrosa ya que, en este caso, la transacción solo se verifica en la pantalla del ordenador. Sin embargo, el software del PC puede ser malintencionado, la pantalla puede modificarse o la transacción verificada puede modificarse antes de enviarla a la cartera del hardware.

Por lo tanto, el riesgo es firmar una transacción que usted cree que es otra transacción. Por ejemplo, el pirata informático puede cambiar el importe de la transacción para vaciar su billetera y cambiar la dirección de destino. Esto es lo que llamamos «spooping» de direcciones.

Por lo tanto, es esencial comprobar siempre los detalles de una transacción (importe, dirección de destino, comisiones...) en la pantalla del monedero del hardware, además del software de gestión. Los fabricantes de estas máquinas suelen implementar pantallas que están directamente vinculadas al elemento seguro del dispositivo. Por lo tanto, cuando comprueba estos detalles en la pantalla de su billetera de hardware, se convence de que la transacción que está a punto de firmar contiene los parámetros que desea.

.png)

Además, también debes comprobar siempre la validez de una dirección de recepción en tu cartera de hardware antes de transmitirla a un remitente.

➤ Descubra nuestro tutorial completo sobre el uso de la billetera de hardware Ledger Nano S Plus.

En la parte anterior, vimos que existen muchos riesgos en torno al software que se instala en una computadora. Una buena práctica que puede mitigar en gran medida estos riesgos es comprobar siempre la autenticidad e integridad del software que descargas antes de instalarlo en tu máquina. Esto es válido para todos los tipos de software y, más particularmente, para los relacionados con el uso de Bitcoin.

Para verificar la autenticidad del software descargado, simplemente verifica la firma del desarrollador legítimo con GPG. Para ello, necesitarás tener GPG en tu ordenador. A continuación, puede verificar la firma mediante la interfaz de línea de comandos o mediante un software especializado como Kleopatra.

Para verificar la integridad de un software, basta con pasarlo por la función hash designada y comparar su huella digital con la proporcionada por el desarrollador. Esto permite asegurarse de que el software no se ha modificado para incluir código malintencionado. Para ello, puede volver a utilizar un software especializado o hacerlo directamente desde la línea de comandos. Por ejemplo, en Windows, simplemente abra la línea de comando, escriba el comando «Get-FileHash» y arrastre el ejecutable para comprobarlo.

.png)

Estos procedimientos pueden parecerle tediosos, pero en realidad son bastante simples y rápidos de realizar. Le permiten asegurarse de que está instalando software legítimo y de que no se ha modificado. En resumen, esto le permite evitar la instalación de un virus o software comprometido y, por lo tanto, reducir los riesgos de piratear sus bitcoins.

Los usuarios de Bitcoin suelen ser objeto de intentos de suplantación de identidad. Es importante mantenerse alerta ante estos ataques.

La suplantación de identidad es una técnica que se utiliza para intentar robar una variedad de información personal al entrar en contacto con la víctima a través de diversos medios. En el caso de Bitcoin, los ladrones suelen atacar la frase de recuperación (24 palabras).

En la mayoría de los casos, estos intentos de suplantación de identidad son burlescos y fáciles de detectar. Es posible que reciba mensajes privados en las redes sociales o, posiblemente, mensajes de texto o correos electrónicos pidiéndole que comunique su frase de recuperación por varios medios. Pero a veces estos ataques son mucho más sutiles y organizados.

Por ejemplo, en 2020, tras el hackeo de la base de datos de un buque insignia de la criptoindustria, algunas personas que vieron filtrada su dirección postal recibieron carteras de hardware falsas en sus hogares. En este paquete había una carta firmada falsamente por el presidente de esta empresa en la que se explicaba que era urgente utilizar esta nueva billetera de hardware. Evidentemente, el material falso enviado era, de hecho, corrupto, y a las víctimas que lo utilizaban para sus criptomonedas les robaron sus fondos.

La lucha contra el phishing consta de dos fases. En primer lugar, es necesario limitar su exposición en Internet para evitar los riesgos de contacto. Si los piratas informáticos no tienen acceso a tus datos personales, no podrán ponerse en contacto contigo. Si utilizas las redes sociales, te recomiendo encarecidamente que mantengas la discreción al respecto cuando utilices Bitcoin. También debes tener cuidado de no transmitir tu información de contacto personal a ningún lado.

Por lo tanto, siempre debes permanecer alerta cuando te contacten por cualquier medio para pedirte que tomes alguna medida. Los ladrones a veces se hacen pasar por personas famosas o alguien cercano a ti. También suelen jugar con el concepto de urgencia, pidiéndote que actúes rápidamente, de lo contrario, habría graves consecuencias.

Evidentemente, no puedo describir aquí todos los métodos de operación utilizados por estos ladrones, ya que están en constante evolución. Por lo tanto, es importante permanecer muy alerta cuando nos contacten por cualquier medio (incluso por correo).

En cualquier caso, ten en cuenta que, por lo general, el objetivo es tu frase de recuperación. Como recordatorio, Nunca debes comunicar tu oración de 24 palabras.

➤ Más información sobre la frase mnemotécnica para carteras HD.

En términos más generales, es importante mantener una buena higiene digital. Si utilizas un monedero de Bitcoin en una máquina comprometida, es posible que tus fondos estén bloqueados o pirateados. De hecho, hay muchos posibles ataques a un monedero de Bitcoin, incluso a monederos de hardware. Mantener un entorno digital saludable, con el uso de algunas prácticas recomendadas, permite limitar estos riesgos.

La base de la seguridad informática es, sin duda, la gestión de contraseñas. Es importante utilizar contraseñas seguras y diferentes para cada uno de sus programas y cuentas. Una contraseña segura es el paquete más largo y diverso posible. También debe provenir de una fuente lo más aleatoria posible. Por lo tanto, le aconsejo que consulte la tabla Tabla de contraseñas de Hive Systems, lo que le da un orden de magnitud sobre el tiempo que se tarda en aplicar fuerza bruta a la contraseña.

Un ataque de fuerza bruta implica probar todas las combinaciones posibles para obtener una contraseña.

Si la fuente de tus contraseñas no es lo suficientemente aleatoria, un atacante puede descifrarlas fácilmente. Por lo tanto, no debe utilizar el nombre de su mascota, su fecha de nacimiento, un código postal o incluso una de sus pasiones... Tampoco se recomienda tener una base de contraseñas y utilizarla en todas sus formas. Para este propósito, el uso de un administrador de contraseñas suele ser apropiado.

Además, el uso de Bitcoin a menudo implica la manipulación del software de monedero y las implementaciones de nodos. Es importante mantener actualizadas estas numerosas herramientas. Con frecuencia se publican actualizaciones para corregir los agujeros de seguridad o vulnerabilidades que podrían aprovecharse para robar sus bitcoins.

Por supuesto, hay muchas otras recomendaciones básicas que debes seguir para optimizar la seguridad de tus dispositivos digitales. Para obtener más información, le recomiendo encarecidamente que consulte estos dos recursos de la CNIL, que tratan este tema de manera más amplia:

Por supuesto, esta lista de las mejores prácticas a seguir para evitar los hackeos y estafas de Bitcoin no es exhaustiva. Las técnicas de los ladrones evolucionan constantemente a medida que se mejoran los sistemas de seguridad. Por lo tanto, es importante mantenerse al día con la evolución de las mejores prácticas.

El riesgo de que te roben tus bitcoins nunca podrá eliminarse por completo. Incluso los mejores sistemas de seguridad pueden tener fallos. El objetivo de proteger los bitcoins es actuar de manera que el coste de un ataque a su sistema sea mucho mayor que las posibles ganancias.

Para ello, debes equilibrar el riesgo entre el riesgo de robo y el riesgo de perder tus bitcoins. No cabe duda de que debes ser consciente del riesgo de robo y tomar medidas para reducirlo, pero sin aumentar la complejidad de tu cartera de forma irrazonable; de lo contrario, te arriesgas a perder el acceso a tus bitcoins.