begin

begin

Vanwege het digitale en open karakter is de Bitcoin-omgeving regelmatig het toneel van oplichting en hackpogingen. Als u uw geld zelf in bewaring stelt, kunt u het doelwit zijn van verschillende dieven die zullen proberen uw bitcoins te stelen.

Om deze risico's van hacking en oplichting te verminderen, moet u enkele tips volgen voor het gebruik van Bitcoin. In dit artikel onderzoeken we de beste praktijken die moeten worden gevolgd om deze risico's te verminderen.

Wanneer u een transactie naar het Bitcoin-netwerk uitzendt, wordt deze niet onmiddellijk bevestigd. Je moet wachten tot een minderjarige het in een geldig blok heeft opgenomen, zodat ze haar eerste bevestiging ontvangt. Bovendien heb je waarschijnlijk al gehoord van een geïnformeerde bitcoiner dat je op 6 bevestigingen moet wachten voor een Bitcoin-transactie. Waarom is het belangrijk om op deze bevestigingen te wachten om een transactie als gevalideerd te beschouwen?

De eerste bevestiging van een transactie vindt plaats wanneer deze aan een blok wordt toegevoegd. Vervolgens vormt elk nieuw blok dat bovenop het blok wordt gebouwd met de onderzochte transactie een nieuwe bevestiging.

Allereerst is het niet aan te raden om een transactie als gevalideerd te beschouwen voordat deze zelfs maar in een blok is opgenomen. Deze praktijk wordt „zeroconf” genoemd. Het blijft riskant omdat een transactie door de afzender kan worden gewijzigd of vervangen terwijl deze zich nog in de mempool bevindt.

De mempool (Memory Pool) is een database die onafhankelijk wordt onderhouden door elk knooppunt op het netwerk, waarbij Bitcoin-transacties worden bewaard in afwachting van bevestiging.

Het opnemen van een transactie in een geldig blok betekent echter niet noodzakelijk dat deze onveranderlijk is. Bij Bitcoin kan de onomkeerbaarheid van transacties inderdaad alleen maar probabilistisch zijn. Elk nieuw blok dat bovenop het blok met uw betaling wordt gedolven, begraaft de transactie een beetje meer. Daarom praat ik liever over probabilistische onomkeerbaarheid. Natuurlijk is het altijd mogelijk dat een bevestigde transactie uiteindelijk niet wordt bevestigd, maar deze kans neemt snel af bij elke extra bevestiging.

➤ Meer informatie over Proof-of-Work-mechanismen.

Vanaf de zesde bevestiging van een transactie is de kans dat deze opnieuw onbevestigd wordt zo klein dat deze als nul kan worden beschouwd. Daarom raden we je aan om te wachten op 6 bevestigingen voor belangrijke transacties.

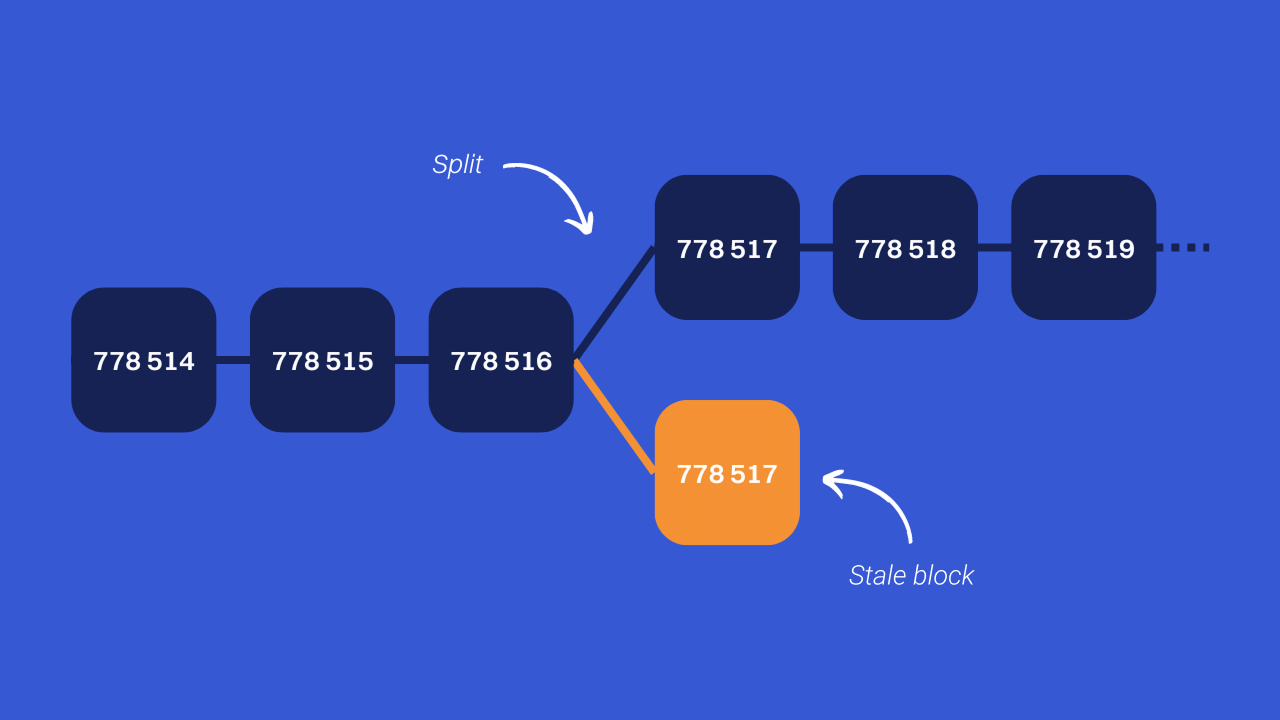

Dit alles is te danken aan het Bitcoin-model. Om verschillende redenen wordt een geldige blokkering soms verlaten. Dit noemen we een verlopen blok („Stale block” in het Engels). Als uw transactie zich echter in een blok bevindt dat verouderd blijkt te zijn, verandert de status van de transactie van bevestigd naar onbevestigd. Concreet dacht u dat uw transactie in een blok was opgenomen, maar aangezien deze is stopgezet, kan uw transactie terugkeren naar de mempool.

Deze verouderde blokken worden waargenomen wanneer het Bitcoin-netwerk zich splitst. In het Engels wordt dit een „split” genoemd (niet te verwarren met een vork). Als twee mijnwerkers in korte tijd een geldig blok vinden, hebben sommige knooppunten mogelijk toegang tot het ene blok en andere tot het andere blok. Beide blokken zijn geldig, maar ze bevinden zich op dezelfde kettinghoogte. Als een miner daarna een geldig blok vindt boven een van de twee blokken van dezelfde hoogte, zal het netwerk opnieuw een consensus bereiken over een enkele keten. Een van de twee blokken die op dezelfde hoogte worden gedolven, wordt door de knooppunten verlaten. Het is een verlopen blok.

Verouderde blokken worden vaak verward met weesblokken. Een weesblok onderscheidt zich van de keten omdat het geen ouderblok heeft, in tegenstelling tot een verouderd blok, dat wordt gescheiden omdat het geen onderliggend blok heeft. Dit zijn dus twee verschillende concepten.

Dit proces kan op natuurlijke wijze plaatsvinden, met name vanwege te veel latentie op het netwerk, of veroorzaakt worden door bepaalde heimelijke praktijken zoals Selfish Mining. In alle gevallen maakt het proof of work-mechanisme het mogelijk om dit risico tot een belachelijke waarschijnlijkheid te beperken door blokken toe te voegen bovenop het onderzochte.

Uiteraard is het noodzakelijk om uw controleniveau aan te passen aan de situatie van de transactie. Als de vastgelegde betaling door een vriend naar je portemonnee wordt gedaan, kan zeroconf voldoende zijn. Als er een probleem is met de betaling, kunt u uw vriend zelfs altijd vragen om de transactie opnieuw uit te voeren. Deze waakzaamheid ten aanzien van bevestigingen moet in plaats daarvan worden toegepast in risicovolle situaties, vooral als u de persoon met wie u een transactie uitvoert niet kent. Als u bijvoorbeeld uw gebruikte auto aan een vreemde verkoopt en de betaling in bitcoin wordt gedaan, moet u de sleutels niet achterlaten voordat de betaling 6 bevestigingen heeft.

In mijn artikel” 7 tips om de beveiliging van je Bitcoin-portemonnee te verbeteren ”, Ik herinner u eraan hoe belangrijk het is om een hardware-portemonnee te gebruiken om de sleutels van uw Bitcoin-portemonnee op te slaan en te beheren. Dit type apparaat maakt het mogelijk om de opslag van uw cryptografische sleutels te isoleren om ze te beschermen tegen hacks. Hackers hoeven echter niet per se directe toegang tot uw sleutels te hebben om uw bitcoins te stelen. Dat is waar we in dit deel naar gaan kijken.

Wanneer u een speciaal apparaat gebruikt om uw privésleutels op te slaan, moet u vaak parallel portefeuillebeheersoftware gebruiken (Ledger Live, Trezor Suite, Sparrow Wallet, Spectre...). Dit soort software slaat je privésleutels niet op, maar je kunt wel je portemonneesaldo controleren, niet-ondertekende transacties opbouwen en je portemonnee beheren. Deze software wordt echter meestal geïnstalleerd op een multifunctionele computer of op een smartphone, en deze machines zijn noodzakelijkerwijs kwetsbaarder voor computeraanvallen. Dus als je een hardware wallet gebruikt, moet je die software niet vertrouwen.

Blind ondertekenen bestaat uit het opbouwen van een transactie om een betaling in bitcoin uit te voeren, en het niet verifiëren van de transactiegegevens op de hardware wallet voordat deze wordt ondertekend. Dit is een gevaarlijke praktijk omdat in dit geval de transactie alleen op het computerscherm wordt geverifieerd. De pc-software kan echter schadelijk zijn, de weergave kan worden gewijzigd of de geverifieerde transactie kan worden gewijzigd voordat deze naar de hardwareportefeuille wordt verzonden.

Het risico bestaat dus dat u een transactie ondertekent waarvan u denkt dat het een andere transactie is. De hacker kan bijvoorbeeld het transactiebedrag wijzigen om je portemonnee leeg te maken en het bestemmingsadres te wijzigen. Dit is wat we het adres 'spooping' noemen.

Het is daarom essentieel om naast de beheersoftware altijd de details van een transactie (bedrag, bestemmingsadres, kosten...) op het scherm van de hardware wallet te controleren. Fabrikanten van deze machines implementeren vaak schermen die rechtstreeks zijn gekoppeld aan het beveiligde element van het apparaat. Dus wanneer u deze gegevens op het scherm van uw hardware wallet controleert, bent u ervan overtuigd dat de transactie die u gaat ondertekenen de gewenste parameters bevat.

.png)

Daarnaast moet u ook altijd de geldigheid van een ontvangstadres op uw hardware wallet controleren voordat u het naar een afzender verzendt.

➤ Ontdek onze complete handleiding over het gebruik van de Ledger Nano S Plus hardware wallet.

In het vorige deel hebben we gezien dat er veel risico's kleven aan de software die op een computer is geïnstalleerd. Een goede gewoonte om deze risico's aanzienlijk te beperken, is om altijd de authenticiteit en integriteit van de software die u downloadt te controleren voordat u deze op uw computer installeert. Dit geldt voor alle soorten software, en meer in het bijzonder voor software die verband houden met het gebruik van Bitcoin.

Om de authenticiteit van gedownloade software te verifiëren, hoeft u alleen maar de legitieme handtekening van de ontwikkelaar te verifiëren met GPG. Hiervoor moet je GPG op je computer hebben. Vervolgens kunt u de handtekening verifiëren met behulp van de opdrachtregelinterface of met gespecialiseerde software zoals Kleopatra.

Om de integriteit van een software te verifiëren, voert u deze gewoon door de daarvoor bestemde hashfunctie en vergelijkt u de vingerafdruk met die van de ontwikkelaar. Dit maakt het mogelijk om er zeker van te zijn dat de software niet is aangepast om schadelijke code te bevatten. Hiervoor kunt u opnieuw gespecialiseerde software gebruiken of dit rechtstreeks vanaf de opdrachtregel doen. In Windows opent u bijvoorbeeld gewoon de opdrachtprompt, typt u de opdracht „Get-FileHash” en sleept u het uitvoerbare bestand om het te controleren.

.png)

Deze procedures lijken u misschien vervelend, maar in werkelijkheid zijn ze vrij eenvoudig en snel uit te voeren. Hiermee kunt u ervoor zorgen dat u bezig bent met het installeren van legitieme software en dat deze niet is gewijzigd. Kortom, hiermee kunt u voorkomen dat u een virus of gecompromitteerde software installeert en zo het risico op het hacken van uw bitcoins verkleint.

Bitcoin-gebruikers zijn vaak het doelwit van phishing-pogingen. Het is belangrijk om waakzaam te blijven bij deze aanvallen.

Phishing is een techniek die wordt gebruikt om verschillende persoonlijke informatie te stelen door op verschillende manieren in contact te komen met het slachtoffer. In het geval van Bitcoin is het meestal de herstelzin (24 woorden) die het doelwit is van dieven.

In de meeste gevallen zijn deze phishing-pogingen burlesk en gemakkelijk op te sporen. U kunt privéberichten ontvangen op sociale netwerken of mogelijk sms'jes of e-mails waarin u wordt gevraagd uw herstelzin op verschillende manieren door te geven. Maar soms zijn deze aanvallen veel subtieler en beter georganiseerd.

In 2020 bijvoorbeeld, na het hacken van de database van een vlaggenschip van de crypto-industrie, ontvingen sommige mensen die zagen dat hun postadres was gelekt valse hardware-wallets bij hen thuis. In dit pakket zat een brief die valselijk was ondertekend door de president van dit bedrijf, waarin werd uitgelegd dat het dringend was om deze nieuwe hardware wallet te gebruiken. Het is duidelijk dat het verzonden nepmateriaal in feite corrupt was, en van de slachtoffers die het voor hun cryptocurrencies gebruikten, werd hun geld gestolen.

De strijd tegen phishing bestaat uit twee fasen. Allereerst is het noodzakelijk om uw blootstelling aan het internet te beperken om contactrisico's te voorkomen. Als hackers geen toegang hebben tot uw persoonlijke gegevens, kunnen ze geen contact met u opnemen. Als u sociale netwerken gebruikt, raad ik u ten zeerste aan om hierover discreet te blijven als het gaat om uw gebruik van Bitcoin. Je moet er ook voor zorgen dat je je persoonlijke contactgegevens nergens verspreidt.

Dan moet u altijd waakzaam blijven wanneer u op welke manier dan ook wordt gecontacteerd om u te vragen actie te ondernemen. Dieven doen zich soms voor als beroemde mensen of iemand die dicht bij je staat. Ze spelen ook vaak in op het concept van urgentie en vragen je om snel actie te ondernemen, anders zouden er ernstige gevolgen zijn.

Het is duidelijk dat ik hier niet alle operatiemethoden kan beschrijven die door deze dieven worden gebruikt, aangezien ze voortdurend evolueren. Het is daarom belangrijk om zeer waakzaam te blijven wanneer u op welke manier dan ook (zelfs per post) contact opneemt.

Houd er in ieder geval rekening mee dat het meestal uw herstelzin is die het doelwit is. Ter herinnering, Je moet nooit je zin van 24 woorden overbrengen.

➤ Meer informatie over de mnemonische uitdrukking voor HD-portemonnees.

Meer in het algemeen is het belangrijk om een goede digitale hygiëne te handhaven. Als u een Bitcoin-portemonnee gebruikt op een gecompromitteerde computer, is het mogelijk dat uw geld wordt geblokkeerd of gehackt. Er zijn inderdaad veel mogelijke aanvallen op een Bitcoin-portemonnee, zelfs op hardwareportefeuilles. Door een gezonde digitale omgeving te behouden, met behulp van enkele beste praktijken, kunt u deze risico's beperken.

De basis van computerbeveiliging is zeker wachtwoordbeheer. Het is belangrijk om sterke en verschillende wachtwoorden te gebruiken voor al uw software en accounts. Een sterk wachtwoord is de langste en meest diverse suite die mogelijk is. Het moet ook afkomstig zijn van een zo willekeurig mogelijke bron. Dus ik raad je aan om de tabel te raadplegen Wachtwoordtabel van Hive Systems, wat je een orde van grootte geeft over hoe lang het duurt om je wachtwoord bruut te forceren.

Bij een brute-force-aanval probeert u elke mogelijke combinatie voor een wachtwoord uit te proberen.

Als de bron van je wachtwoorden niet willekeurig genoeg is, kan een aanvaller ze gemakkelijk kraken. Gebruik daarom niet de naam van je huisdier, een geboortedatum, een postcode of zelfs een van je passies... Het wordt ook niet aanbevolen om een wachtwoordbasis te hebben en deze in al zijn vormen te gebruiken. Hiervoor is het gebruik van een wachtwoordbeheerder vaak aangewezen.

Bovendien omvat het gebruik van Bitcoin vaak de manipulatie van portemonneesoftware en node-implementaties. Het is belangrijk om deze talrijke tools up-to-date te houden. Er worden regelmatig updates uitgebracht om beveiligingslekken of kwetsbaarheden te verhelpen die kunnen worden misbruikt om uw bitcoins te stelen.

Natuurlijk zijn er nog veel andere basisaanbevelingen die u moet volgen om de beveiliging van uw digitale apparaten te optimaliseren. Voor meer informatie raad ik u ten zeerste aan deze twee CNIL-bronnen te raadplegen, die dit onderwerp breder behandelen:

Deze lijst met best practices die u moet volgen om Bitcoin-hacks en -scams te vermijden, is natuurlijk niet volledig. De technieken van dieven evolueren voortdurend naarmate de beveiligingssystemen worden verbeterd. Het is daarom belangrijk om op de hoogte te blijven van de evolutie van beste praktijken.

Het risico dat uw bitcoin wordt gestolen, kan nooit volledig worden uitgesloten. Zelfs de beste beveiligingssystemen kunnen gebreken vertonen. Het doel van het beveiligen van bitcoins is om ervoor te zorgen dat de kosten van een aanval op uw systeem veel hoger zijn dan de potentiële winsten.

Om dit te doen, moet u het risico afwegen tussen het risico van diefstal en het risico om uw bitcoins te verliezen. U moet zich zeker bewust zijn van het risico op diefstal en actie ondernemen om dit te verminderen, maar zonder de complexiteit van uw portefeuille onredelijk te vergroten, anders loopt u het risico zelf de toegang tot uw bitcoins te verliezen.